Przez ostatni tydzień internet żył historią programisty z Niemiec, który po tym jak padł ofiarą ransowmare Muhstik zhackował jego twórców i udostępnił klucze deszyfrujące w sieci. Więcej na ten temat przeczytacie poniżej. O czym jeszcze w dzisiejszym zestawieniu? Przestępcy zaczęli wykorzystywać w malspam skróty URL – jak zwykle, miejcie się na baczności i zwracajcie uwagę na wiadomości z linkami bitly. Po raz kolejny było głośno o Grupie Magecart, której ostatni atak dotknął tysiące sklepów internetowych – w tym Ulicę Sezamkową.

1. Programista z Niemiec zhackował twórców ransomware Muhstik

Kto mieczem wojuje od miecza ginie. Ale zacznijmy od początku. We wrześniu w sieci zadebiutował ransomware Muhstik, który za cel obrał niezabezpieczone publicznie dostępne NASy marki QNAP.

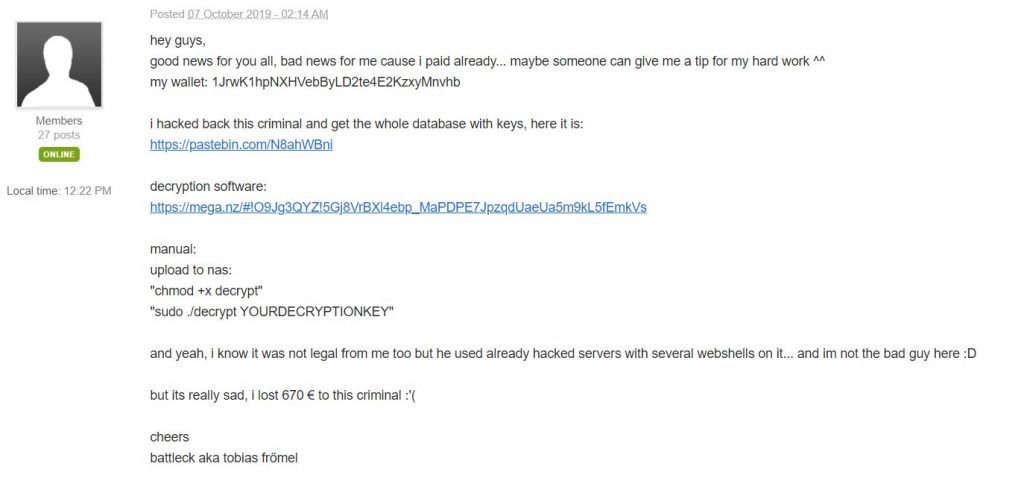

Tobias Frömel aka battleck padł właśnie jego ofiarą. Ransomware zaszyfrował około 14TB danych. Atakujący zażądali 0.09 Bitcoin’ów, czyli gdzieś w przybliżeniu 670 Euro. Frömel przelał pieniądze… następnie włamał się na serwer C&C przestępców.

W pierwszej kolejności uzyskał dostęp do skryptu PHP odpowiedzialnego za generowanie haseł dla zaatakowanych użytkowników. Następnie z pomocą webShell utworzył nowy plik PHP odpowiedzialny za generowanie unikalnych identyfikatorów sprzętowych (HWIDs) oraz przypisanych do nich kluczy deszyfrujących. Łącznie zdobył 2858 unikalnych kodów. Na koniec wszystko udostępnił na forum serwisu Bleeping Computer. Ofiary Muhstik potwierdziły, że klucze działają. Wkrótce po tym firma Emsisoft udostępniła darmowy dekryptor.

Muhstik – epilog?

Historia wywołała wielkie poruszenie w sieci. Nie da się ukryć, że to co zrobił battleck jest nielegalne. Są jednak małe szanse, że ktokolwiek pociągnie go do odpowiedzialności prawnej. Mało prawdopodobne, że twórcy Muhstik złożą przecież niemu pozew sądowy… Nasuwa się jednak pytanie dlaczego on i wielu innych nie decyduje się na współpracę z organami ścigania? Prawda jest taka, że w sporej liczbie podobnych sytuacji taki układ powoduje „opóźnienia”. Pokazuje to m.in. przypadek współpracy firmy Avast z francuskimi władzami… która trwała kilka miesięcy. W tym czasie przestępcy zaatakowali wiele ofiar i sporo na tym zarobili.

2. Luka w NTLM zagraża wszystkim wersjom Windows

Po gorącym temacie ataku na twórców Muhstik przechodzimy do październikowego Patch Tuesday, w którym użytkownicy otrzymali łatki dla 59 błędów. Wśród nich 9 posiada status krytycznych. Pozostałe zostały sklasyfikowane, jako ważne. Dwie z nich dotyczą protokołu NTLM.

Microsoft stosuje mechanizmy zapobiegawcze atakom typu NTLM Relay (ataki na środowisko Active Directory), jednak specjaliści z Preempt odkryli, że mają one poważne luki.

Protokół NTLM służy do uwierzytelniania zdalnych użytkowników oraz zapewnienia bezpieczeństwo sesji w momencie kiedy aplikacja wysyła reques. Obecnie w systemach Windows wydanych po roku 2000, został on zastąpiony protokołem Kerberos. Jednak wiele organizacji nadal aktywnie wykorzystuje NTLM. Dzięki wykrytym niedawno podatnościom, atakujący mogą łatwo naruszyć takie infrastruktury.

Pierwsza podatność dotyczy Message Integrity Code. Microsoft dodał pole MIC aby zablokować ataki mające na celu manipulację wiadomościami NTLM. Jednak wykryte obejście pozwala atakującym modyfikować dowolne pole w przepływie komunikatów NTLM, w tym signing requirement. Tym samym są oni w stanie zmodyfikować przepływ uwierzytelnienia NTLM.

Druga podatność dotyczy Enhanced Protection for Authentication (EPA). Atakujący są w stanie przekierować requesty uwierzytelniania NTLM do dowolnego serwera w domenie. Jeśli mamy do czynienia z uwierzytelnieniem użytkownika z uprawnieniami administratora, przestępcy są w stanie przejąć całą domenę.

3. MasterMana botnet – cyber przekręt na skrócony URL

Botnet ochrzczony przez specjalistów z Prevailion mianem MasterMana wykorzystuję każdą znaną „sztuczkę” aby dosięgnąć nic nie podejrzewających użytkowników. Wstrzyknięcie/wpuszczenie backdoor’a? Jasne. Kampania spamerka targetująca pracowników? Oczywiście. Po zainfekowaniu urządzenia, atakujący sprawdzają czy użytkownik nie dysponuje przypadkiem portfelem kryptowalut – następnie wykradają dane uwierzytelniające a potem zgromadzone na nim środki.

Twórcy MasterMana wykazali się znaczną pomysłowością. W pierwszym kroku przestępcy wysyłają spamerskie maile ze złośliwym załącznikiem – zwykle w formacie Word, Excel, PowerPoint lub Publisher. Jeśli użytkownik go otworzy na urządzenie jest pobierany plik dll.NET, który następnie tworzy backdoor w systemie. W tym wypadku mamy niestety do czynienia z zagrożeniem typu fileless. To nowa forma malware’a, która ukrywa się w systemie i skutecznie unika usunięcia. W pierwszych tygodniach atakujący korzystali z Revenge RAT, potem zastąpili go Azorut – który umożliwia wykradanie loginów, haseł, plików cookies, historię przeglądarki oraz kryptowalut.

Co ciekawe, atakujący zdecydowali się nie wykorzystywać w ataku przejętych adresów domen. Zamiast tego posłużyli się dostępnymi na rynku rozwiązaniami do tworzenia skrótów URL. Ten zabieg umożliwił uniknięcie wczesnego wykrycia zagrożenia. Linki Bitly przenosiły użytkowników na adres URL powiązany z witryną myownteammana[.]blogspot[.]com. Na pierwszy rzut oka strona wydaje się nieszkodliwa, jednak specjaliście z Prevailion wykryli na niej złośliwy JavaScript, który zawiera skrypt VBS odpowiedzialny za uruchomienie mshta.exe w Pastebin.

Pastebin

Aplikacja internetowa umożliwiająca wklejanie tekstu i udostępnienie go innym po podaniu odpowiedniego linku. Usługa taka jest szczególnie przydatna, gdy konieczne jest przesłanie dłuższego tekstu czy też kodu źródłowego np. poprzez komunikator internetowy, czy też kanał IRC. Niektóre z nich obsługują kolorowanie składni dla wybranych języków programowania czy też dodawanie hiperłączy do dokumentacji z opisem konkretnego polecenia.

Źródło: Wikipedia

Ciekawostka. Wybór narzędzia do skracania URL pozwolił też przestępcom zredukować… koszty. Leasing VPS wynosi około 60 dolarów. Ransomware Revenge RAT jest darmowy, zaś zakup Azorult na jednym z forów dark web’u to tylko 100 dolarów.

Źródło: | 1

4. Numer telefonu dla bezpieczeństwa? Twitter wykorzystał go do reklam

Po niedawnych wpadkach z wyciekiem prywatnych tweetów czy przechowywaniu haseł i danych jako plaintext, w siedzibie Twittera znów zawrzało. Tym razem ptaszki ćwierkają o tym, że maile i numery telefonów podane przez użytkowników do uwierzytelniania dwuskładnikowego konta zostały wykorzystane w celach reklamowych. Twitter upiera się, że cała sytuacja była niezamierzona.

W poście na swoim blogu firma powołuje się na “błąd” w systemie reklamowym, który odpowiada za dopasowanie odbiorców, reklamy targetowane oraz remarketingowe. Rzekomo nieumyślnie wykorzystano w nim informacje dostarczone przez użytkowników ze względów bezpieczeństwa do wyświetlania im ukierunkowanych reklam na podstawie list marketingowych reklamodawców.

Twitter zapewnił jednak, że żadne dane osobowe nie były udostępniane jego partnerom reklamowym ani innym stronom trzecim.

Ilość użytkowników, których mógł dotknąć opisywany błąd pozostaje nieznana. Warto jednak zauważyć, że przy uruchamianiu 2FA na Twitterze numer telefonu jest wymagany nawet, gdy użytkownik zdecyduje się na klucz bezpieczeństwa lub aplikację uwierzytelniającą. Mógł więc dotyczyć każdego, kto odpowiedzialnie i zapobiegawczo zadbał o bezpieczeństwo swojego konta.

I choć błąd został usunięty 17 października, cała sprawa wydaje się być dość grubymi nićmi szyta. Pytanie, jaki będzie jej finał. W minionym roku na Facebooka, przyłapanego na podobnych działaniach, Federalna Komisja Handlu nałożyła karę 5 miliardów dolarów.

5. Atak Magecart dotknął tysiące sklepów, w tym Ulicę Sezamkową

Grupa hakerska Magecart specjalizująca się w kradzieży danych kart kredytowych znów atakuje. Tym razem celem była platforma Volusion – dostawca usług e-commerce. Szacuje się, że ofiarą mogło paść 6,5 tys sklepów online korzystających z platformy.

Jednym z nich był The Sesame Street Live! Store, na którym fani Ulicy Sezamkowej mogli kupować bilety na pokazy tego kultowego show.

Schemat ataku jednoznacznie wskazuje na grupę Magecart. Do biblioteki JS dostarczanej klientom przez Volusion wstrzyknięty został złośliwy kod, zintegrowany z oryginalną funkcją kodu jQueryUI. Ładował on JavaScript przechowywany w Google Cloud Storage, który do złudzenia przypominał oryginalną bibliotekę. Przy czym zawierał oczywiście zintegrowany scimmer kart kredytowych. Ponadto, zastosowano podobny do oryginalnego styl kodowania, aby uniknąć wykrycia.

Kod kopiował dane osobowe i dane kart kredytowych i wysyłał je do serwera eksfiltracji atakujących (“volusion-cdn.com”), bardzo zbliżonego do oryginalnej domeny Volusion.

Nie trudno nie dostrzec tutaj podobieństwa z poprzednimi atakami grupy Magecart (inaczej FIN6), takimi jak ten na British Airways czy Newegg.

Według badań RiskIQ ataki w stylu Magecard uderzyły już w ponad 2 mln stron internetowych.

O grupie pisaliśmy już kilkukrotnie – tutaj, tutaj i tutaj.

6. Malware Attor – wyrafinowana sztuka szpiegostwa

Dzisiejszą prasówkę otworzył temat ransomware Muhstik, a zamknie malware Attor. Sieć to niebezpieczne miejsce… Specjaliści z ESET odkryli kilka głośnych ataków szpiegowskich wymierzonych w jednostki rządowe i dyplomatyczne w Europie Wschodniej, które mogły trwać od co najmniej 2013 roku.

Przeprowadzono je przy użyciu wcześniej niezgłoszonej platformy cyberszpiegowskiej, która wyróżnia się modułową architekturą i dwiema istotnymi cechami: używaniem protokołu AT do fingerprintingu (znakowania urządzeń) oraz komunikacji sieciowej za pośrednictwem Tor. Z połączenia tych dwóch pozwała nazwa platformy – Attor.

Według specjalistów z ESET atakujący korzystający z Attor koncentrują się na misjach dyplomatycznych i instytucjach rządowych – w szczególności użytkowników rosyjskich usług, zwłaszcza zaniepokojonych prywatnością.

Attor składa się z dispatchera (programu, który wykonuje funkcję związaną z przekazaniem sterowania nowemu programowi) oraz polegających na nim ładowalnym wtyczkom. Są one wysyłane do zainfekowanego komputera jako zaszyfrowane biblioteki DLL i w pełni odzyskiwane w pamięci. Tym samym, bez dispatchera ciężko jest je wykryć i zdeszyfrować.

Fingerprinting może posłużyć jako podstawa do dalszej kradzieży danych. Jeśli atakujący poznają rodzaj podłączonego urządzenia, mogą stworzyć i wdrożyć odpowiednią wtyczkę, która będzie w stanie – za pomocą poleceń AT – kraść dane z tego urządzenia i wprowadzać w nim zmiany, w tym zmieniać oprogramowanie sprzętowe.