W ostatnim tygodniu natrafiliśmy na kilka niezwykle ciekawych strategii cyberataków. Tajemniczy MedusaLocker ransomware, o którym niewiele wiadomo. Kanały ataku? Metoda dystrybucji? Nic. Donosimy wam także o nowym zagrożeniu, które atakuje serwery MS SQL. Hackerzy mają na swoim koncie również udaną kampanię wymierzoną w użytkowników aplikacji Discord. Szczegóły poniżej.

1. Uwaga: Microsoft SQL Server backdoor na wolności

Specjaliści od cyberbezpieczeństwa natrafili na nowego backdoor’a stworzonego z myślą o serwerach MS SQL. Nowe zagrożenie umożliwia zdalną kontrolę nad przejętą infrastrukturą.

Backdoor typu malware – nazwany przez specjalistów Skip-2.0 – działa w pamięci i pozwala atakującym połączyć się z dowolnym kontem na serwerze z MS SQL w wersji 11 i 12 za pomocą „magic password.”. Atakujący są w stanie działać niezauważalnie: kopiować, modyfikować lub usuwać dane przechowywane w bazie. Pamiętajmy, że każda zmiana w bazie może wpłynąć na działanie aplikacji, które się z nią łączą. Jest to dobra metoda manipulacji walutami w grach. Grupda Winnti prowadziła już takie działania w przeszłości.

Tak, wszystko wskazuje na to że za backdoor’em stoi Winnti Group, podejrzewana o działanie na zlecenie chińskiego rządu. Wykryty malware jest bardzo podobny do innych narzędzi wykorzystywanych przez hackerów. W szczególności chodzi tu o backdoor PortReuse oraz ShadowPad.

Namierzony przez firmę ESET PortReuse jest implantem sieciowym (pod Windows), który wstrzykuje się wewnątrz uruchomionych procesów. Zagrożenie nasłuchuje na porcie TCP i czeka na kolejny pakiet aby uruchomić także w nim swój złośliwy kod. ShadowPad pozwala atakującym na uzyskanie bardzo „elastycznego” dostępu do sieci ofiary.

Ważne. Ponieważ Skip-2.0 jest zagrożeniem typu post-exploitation atakujący muszą najpierw przejąć infrastrukturę, aby uzyskać uprawnienia administratora, konieczne do przeprowadzenia udanego ataku z jego wykorzystaniem.

2. Smart speakers mogą zostać przejęte przez aplikacje szpiegujące

Zewnętrzne aplikacje dostępne na inteligentnych asystentach od Amazon i Google mogą w sekrecie szpiegować użytkowników lub wykradać hasła. Tak przynajmniej uważają specjaliści z Security Research Labs.

SRLabs stworzyło osiem aplikacji – cztery dla Amazon Alexa i tyle samo dla Google Home. Wszystkie były w stanie ukradkiem rejestrować rozmowy prowadzone w zasięgu urządzeń i następnie przesyłać dane na zewnętrzny serwer. Część z nich udawała aplikacje sprawdzające… horoskop. Użytkownik prosił o aktualny horoskop, asystent podawał informację i milknął… a w sekrecie nadal nagrywał odgłosy z otoczenia. Programy typu phishing-apps dawały fałszywy komunikat o błędzie i wymagały od użytkownika podania hasła. W tym miejscu należy wspomnieć, że wszystkie osiem aplikacji pozytywnie przeszło weryfikację prowadzoną przez producentów (są już niedostępne!).

Co na to Amazon i Google? Obie firmy zdecydowały się wprowadzić zmiany w procesie zatwierdzania aplikacji. To dobra wiadomość. Jednak fakt, że w zostały one w ogóle zatwierdzone sugeruje, że firmy technologiczne nie inwestują wystarczająco dużo czasu i energii w sprawdzanie aplikacji, które decydują się udostępniać na swoich platformach.

Sedno problemu? Nikogo nie zdziwi stwierdzenie, że inteligentni asystenci stanowią zagrożenie dla prywatności użytkowników. Już kilkakrotnie w mediach pojawiła się seria artykułów o tym, że pracownicy Amazon/Google/Apple rutynowo odsłuchiwali nagrania odgłosów i rozmów zarejestrowanych przez urządzenia. Jednak „eksperyment” SRLabs pokazał, że zagrożenie nie płynie tylko ze strony samych producentów, a także hackerów. Co też nie powinno być dla nikogo zaskoczeniem. Prawda?

3. Malware zmienia aplikację Discord w wykradającego dane backdoor’a

Discord to potężny komunikator, który został stworzony z myślą o graczach. Obecnie korzysta z niego ponad 200 milionów użytkowników. Tak duża liczba wzbudziła oczywiście zainteresowanie cyberprzestępców. Stworzyli więc oni malware’a, który modyfikuje klienta Discord dla Windows i zmienia go w backdoor’a oraz wykradającego dane trojana.

Zacznijmy od początku. Klient Discord dla Windows został stworzony w Electron. Jest to popularny framework, który pozwala pisać aplikacje desktopowe przy użyciu HTML, CSS i JavaScript. Nowo wykryty malware jest w stanie zmieniać źródłowe pliki aplikacji i w efekcie uruchamiać swoje złośliwe skrypty wraz ze startem programu.

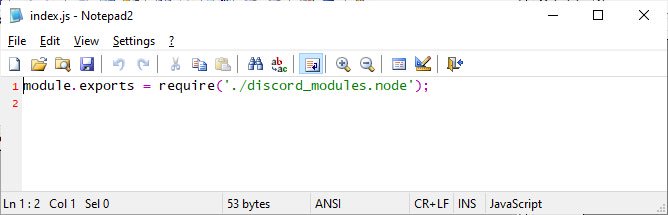

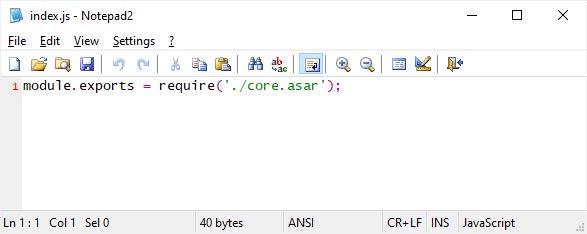

Podczas instalacji malware dodaje złośliwy kod JavaScript do plików w lokalizacji %AppData%\Discord\[version]\modules\discord_modules\index.js

oraz

%AppData%\Discord\[version]\modules\discord_desktop_core\index.js.

Następnie przerywa działanie aplikacji i przeprowadza jej restart – tylko wtedy zmiany w JavaScript zostaną wykonane. Po uruchomieniu JS realizuje różne komendy API i zbiera informacje o użytkowniku:

- wykorzystywany token,

- strefa czasowa ofiary,

- rozdzielczość ekranu,

- lokalny adres IP,

- publiczny adres IP (WebRTC),

- informacje o użytkowniku takie jak login, adres e-mail, czy numer telefonu,

- skala powiększenia ekranu,

- rodzaj przeglądarki,

- wersja aplikacji Discord,

- 50 pierwszych znaków zapisanych w schowku.

Szczególnie niepokojące wydaje się zainteresowanie zawartością schowka. To prosty sposób na wykradanie haseł i wrażliwych informacji nt. użytkownika.

W jaki sposób przestępcy jeszcze kradną dane użytkowników Discord

Po przesłaniu zgromadzonych informacji malware wykonuje funkcję fightdio() i może służyć także jako backdoor. Atakujący są wtedy w stanie przeprowadzić o wiele więcej szkodliwych działań. Jeszcze więcej? Tak, m.in. wykradać dane płatności (jeśli takie istnieją na urządzeniu), wykonywać zdalnie polecenia na zainfekowanym hoście lub doinstalowywać dodatkowe komponenty (malware, ransomware – sprawdź nasz słowniczek zagrożeń).

Użytkownik cały czas pozostaje nieświadomy, że padł ofiarą ataku. Szansą na jego wykrycie jest skan sieci i wyłapanie nietypowych API oraz zapytań web hook. Jedyną opcją na oczyszczenia urządzenia jest odinstalowanie aplikacji Discord i zainstalowanie jej ponownie.

Jak sprawdzić czy padło się ofiarą ataku? W bardzo prosty sposób. Pliki które zmieniają przestępcy normalnie posiadają tylko jedną linijkę kodu (patrz poniżej).

Ciekawostka. Specjaliści z MalwareHunterTeam natrafili na nowe zagrożenie kilkanaście dni temu. Nadali mu nazwę Spidey Bot (lub BlueFace) – po kanale C&C który malware wykorzystuje do komunikacji z atakującymi.

4. NordVPN – kulisy ataku na fiński serwer

NordVPN – dostawca jednej z najbardziej popularnych usług VPN na swoim blogu zdradził kulisy incydentu bezpieczeństwa, który naraził jeden z tysięcy fińskich serwerów. Tym samym ucina wszelkie domysły i plotki, które od tygodnia krążyły w sieci.

Co zostało naruszone? NordVPN ma tysiące serwerów hostowanych przez zewnętrzne centra danych na całym świecie. W marcu 2018 roku doszło do włamania na jeden z nich w w centrum danych w Finlandii.

Jak do tego doszło? Firma ujawniła, że nieznany atakujący uzyskał dostęp do serwera wykorzystując “niepewny system zdalnego zarządzania pozostawiony przez dostawcę centrum danych”, o którym NordVPN nie wiedziało.

Co zostało skradzione?

Ponieważ NordVPN nie rejestruje działań swoich użytkowników, przejęty serwer nie zawierał żadnych dzienników aktywności. Żadna z aplikacji nie wysyła również poświadczeń utworzonych w celu uwierzytelnienia, więc nazwy użytkowników i ich hasła również nie mogły zostać przechwycone. Firma potwierdziła jednak, że atakującym udało się ukraść trzy klucze szyfrujące TLS odpowiedzialne za ochronę ruchu użytkowników. Co prawda klucze te już wygasły, ale nastąpiło to 7 miesięcy po włamaniu.

Po co? Prawie wszystkie witryny, a przynajmniej te zaufane, korzystają z HTTPS do ochrony ruchu sieciowego użytkowników. VPN nakłada na niego dodatkową warstwę uwierzytelniania i szyfrowania poprzez tunelowanie ruchu przez dużą liczbę swoich serwerów (węzłów wyjściowych). Osoby, które zdobyły klucze szyfrowania VPN, mogą więc odszyfrować jedynie tę dodatkową warstwę ochrony. Nie mogą narazić ruchu użytkowników szyfrowanego protokołem HTTPS. Mogło to jednak pozwolić na przechwycenie niezaszyfrowanych danych użytkowników ze stron pozbawionych protokołu oraz wyszukiwań DNS dla niektórych użytkowników.

Happy end czy rozstanie? Po odkryciu incydentu kilka miesięcy temu firma natychmiast rozwiązała umowę z dostawcą serwerów, a te wynajmowane przez NordVPN zostały natychmiast zniszczone.

Czy użytkownicy powinni się martwić? Niebardzo. VPN to dodatkowe zabezpieczenie prywatności w sieci. O ile większość stron, które odwiedzasz chroni się HTTPS – nie masz powodów do zmartwień. Na pewno nie jest to też powód, aby przestać korzystać z VPN.

5. MedusaLocker – ransomware – incognito

Pod koniec września uaktywnił się tajemniczy ransomware MedusaLocker, który atakuje ofiary na całym globie. Tajemniczy, bo nikt nie zna sposobu jego dystrybucji. Znany jest jednak przebieg działania. Oto on:

Przygotowanie. Po uruchomieniu, ransomware wykona szereg czynności przygotowujących komputer do zaszyfrowania i zapewni sobie dostęp do zmapowanych dysków. Zrestartuje również usługę LanmanWorkstation, by upewnić się, że sieć Windows działa, a mapowane dyski sieciowe są dostępne. Następnie wyszuka i zakończy procesy celem zamknięcia programów bezpieczeństwa i upewni się, że wszystkie pliki danych są zamknięte i dostępne do szyfrowania. Wreszcie usunie Shadow Value Copies, aby nie można było użyć ich do przywrócenia plików. Pozbędzie się również kopii zapasowych stworzonych przy użyciu systemu Windows.

Ofensywa. Po procesie przygotowań, rozpocznie skanowanie dysków w poszukiwaniu plików do zaszyfrowania. Pominie te z rozszerzeniem używanym do szyfrowania oraz te znajdujące się w wybranych folderach systemowych i profilach użytkowników. Następnie zaszyfruje pliki z wykorzystaniem standardu AES, do którego klucz zostanie zaszyfrowany za pomocą RSA-2048 zawartym w pliku wykonywalnym ransomware. Do każdego z tych plików dołączy jedno z rozszerzeń: .encrypted, .bomber, .boroff, .breakingbad, .locker16, .newlock, .nlocker, .skynet. Po zakończeniu uśnie na 60 sekund, a następnie ponownie przeskanuje dyski w poszukiwaniu nowych plików do zaszyfrowania.

Smak wygranej. W każdym folderze, w którym znajduje się zaszyfrowany plik, MedusaLocker utworzy notatkę z żądaniem okupu zawierającą dwa adresy mailowe, pod które należy się zgłosić, aby otrzymać instrukcję płatności.

Tak, jak nieznana jest droga dystrybucji ransomware, tak też nie wiadomo jakiej kwoty żądają przestępcy oraz czy faktycznie spełnią swoje obietnice po otrzymaniu płatności.

6. Watykański e-różaniec – (nie)bezpieczeństwo zażegnane

Watykan idzie z duchem czasu. Dowodem na to jest wydany 15 października e-różaniec w formie elektronicznej opaski, która łączy się ze smartfonem. Click to Pray eRosary – bo tak została “ochrzczona” – odblokowuje się gładząc i wykonując znak krzyża. Gadżet, jak na Stolicę Apostolską przystało, jest bardzo elegancki. Opaska składa się z 10 koralików agatowych i 11 małych hematytów, a jej cena sięga 110 dolarów. I tak jak w przypadku aplikacji sportowych, e-różaniec podpowiada modlitwy i mierzy statystyki ich odmawiania.

Niestety, okazuje się, że twórcy “świętego” oprogramowania są tak samo omylni jak my wszyscy. Dwóch niezależnych badaczy odkryło wady w Click to Pray, które ujawniały poufne informacje (m.in. adres e-mail, numer telefonu, waga, wzrost itp.). Zajęło im to…kilka minut.

Gdzie tkwi haczyk? Przy zakładaniu konta, na podany adres e-mail przesyłany był PIN zabezpieczający. By włamać się na konto użytkownika wystarczyło podsłuchać ruch sieciowy z watykańskiej aplikacji i przechwycić klucz API serwera – nie potrzebny był dostęp do maila. Następnie można było żądać zmiany PIN-u dla danego adresu i wysłać go samodzielnie. Co więcej, API nie ograniczało liczby prób zalogowania się za pomocą kodu PIN. Zważając na to, że składał się z zaledwie 4 cyfr, prosty skrypt napisany w Phythonie w kilka minut poradziłby sobie z przeszukaniem wszystkich możliwych kombinacji.

Całe szczęście wada została dość szybko naprawiona, a dane użytkowników są już bezpieczne.