Co kryje się pod skrótem PHaaS? Gratulacje dla wszystkich, którzy powiedzieli Phishing as a Service. W cyber-półświatku zadebiutowała nowa usługa, która dała się już odczuć IT gigantom – w szczególności chodzi o Microsoft, PayPal czy Dropbox. Co jeszcze dla was przygotowaliśmy? xHelper, nowy ransomware, którego nie sposób usunąć z urządzenia [Android], (nie)zauważalny atak z wykorzystaniem funkcji JAVA, olimpiada na celowniku cyberprzestępców, kolejny phishing wymierzony w użytkowników Office 365 oraz pranie brudnych pieniędzy na miarę XXI wieku.

1. Adwind jRAT, czyli starego szczura nie przechytrzysz

Adwind jRAT, czyli trojan umożliwiający atakującym zdalny dostęp do danych (i ich kradzież – niespodzianka!) ma nową taktykę. Jego twórcy posłużyli się jedną z podstawowych funkcjonalności JAVA aby niezauważalnie wykradać dane… Niezauważalnie także dla systemów bezpieczeństwa.

Ów szczur jest znany specjalistom od 2013 r. Trojan pozwala na wykradanie danych uwierzytelniających, informacji o systemie, kluczy kryptograficznych. Zachowuje się także jak typowy keylogger – zapamiętuje kombinację naciskanych klawiszy oraz wykonuje screenshoty. Do tego jest zagrożeniem wieloplatformowych „dostępnym” dla systemów Windows, Linux oraz macOS. Dotychczasowe wersje jRAT rozprzestrzeniały się za pomocą wiadomości phishingowych, zainfekowanego oprogramowania lub złośliwych stron.

Nowy wariant obrał sobie jednak za cel urządzenia działające pod Windows oraz popularne aplikacje dostępne dla Win OS. Adwind skupia się teraz także na przeglądarkach opartych na silniku Chromium.

Co z tą JAVA’ą?

Najnowsza wersja jRAT wykorzystuje ją do przejęcia kontroli i zbierania danych z zainfekowanych urządzeń. Malware ukrywa się w pliku JAR do którego prowadzi link ze złośliwej wiadomości. Ofiary pobierały go również ze strony dystrybuującej niezabezpieczone programy oraz z przestarzałych stron WordPress (o tym, że WordPress należy systematycznie aktualizować każdy wie). Wróćmy do pliku JAR. Zagrożenie ukrywa się pod kilkoma warstwami zaciemniającymi. Uruchomienie pliku kończy się pobraniem RAT z serwera C&C. Adwind następnie odszyfrowuje pliki aby zdobyć dostęp do listy adresów IP innych serwerów C&C. Wybiera jeden, wysyła zaszyfrowane zapytanie poprzez port TCP (80) i następnie ładuje kolejny zestaw plików JAR. Te za to aktywują jRAT, który od tego momentu jest już w pełni funkcjonalny i wysyła zapytania oraz dane do serwerów pod kontrolą atakujących.

W tej postaci Adwind „zachowuje się” jak każda inna komenda JAVA. Miliony podobnych przemierzają firmową sieć każdego dnia. Systemy heurystyczne nic nie wykrywają, ponieważ na pierwszy rzut oka nie dzieje się nic złego. Dopiero zgromadzenie większej ilości danych – czyt. zagrożenie musi być aktywne przez dłuższy czas – pozwala go wykryć. Ale wtedy jest dużo za późno.

2. xHelper – tego malware’a już nie usuniesz ze swojego Androida

Program antywirusowy lub reset i przywrócenie ustawień fabrycznych nic nie daje. Malware zwyczajnie instaluje się na urządzeniu ponownie.

Specjaliści na xHelper natknęli się po raz pierwszy w marcu br. Zagrożenie rozprzestrzenia się dosyć powoli – w sierpniu rezydował już na 32 tys. urządzeń. Dziś ta liczba wzrosła do ponad 45 tys. Średnio malware infekuje dziennie 131 nowych systemów Android. Miesięcznie to już 2400 użytkowników, głównie z Indii, USA oraz Rosji.

Nie wiedziałem co czynię… xHelper instaluje się wyłącznie poprzez aplikacje firm trzecich. Zdaniem specjalistów z Malwarebytes przekierowania odsyłają użytkowników na strony ze spreparowanymi aplikacjami dla Android. Na nich użytkownicy dowiadują się również w jaki sposób zainstalować na urządzeniu „nieoficjalne” aplikacje spoza Sklepu Play. To już powinien być jasny sygnał, żeby jednak tego nie robić. Kod ukryty wewnątrz apki inicjuje pobieranie trojana.

xHelper nie wyrządza znaczących szkód. Trojan „tylko” wyświetla reklamy oraz męczące powiadomienia, które przekierowują do Play Store. Wygląda na to, że jego twórcy są na ten moment nastawieni na zyski z modelu pay-per-install. Malware jest jednak w stanie pobierać i instalować inne aplikacje. Może więc zostać wykorzystany do wgrywania dodatkowych payloads, jak ransomware, trojanów bankowych czy bot’ów umożliwiających ataki DDoS. Jest więc niebezpieczny – zwłaszcza, że nie można się go pozbyć… z sukcesem.

xHelper – jak odinstalować?

Na ten moment nie można. W momencie gdy trojan zdobywa dostęp do urządzenia, xHelper instaluje się jako oddzielna i niezależna usługa.Odinstalowywanie nic nie daje, ponieważ zagrożenie nadal jest na urządzeniu i jest w stanie kontynuować wyświetlanie reklam oraz powiadomień.

Nawet w sytuacji gdy użytkownik zauważy podejrzaną usługę w systemie, usunięcie jej niczego nie zmienia. Trojan zwyczajnie instaluje się ponownie – nawet po przywróceniu ustawień fabrycznych i wymazaniu danych urządzenia. W jaki sposób jest to możliwe? To ciągle wielka niewiadoma. Użytkownicy bezskutecznie próbują sobie poradzić z problemem. Wyłączenie opcji „Instaluj aplikacje z nieznanych źródeł” i usunięcie trojana także nie gwarantuje sukcesu. xHelper zwyczajnie ponownie zmienia ustawienia oraz zezwala na taką operację i… instaluje się ponownie.

3. Phishing as a service? Nowa usługa, która zdobyła serca cyberprzestępców

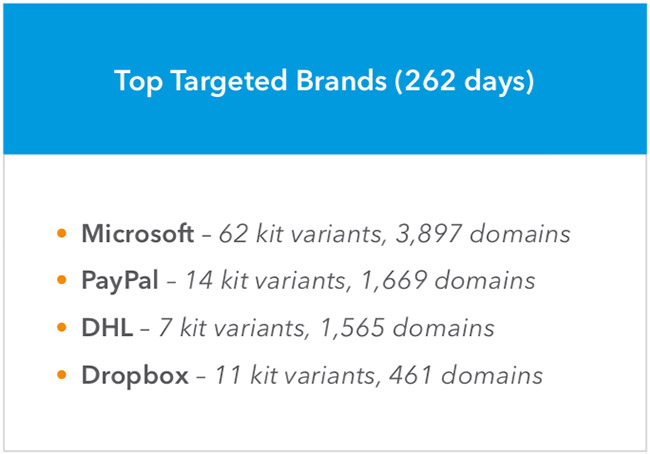

Phishing drogą do „serca” wielkiej firmy? Tak, ale nie byle jaki. Zwłaszcza kiedy kąskiem może paść Microsoft, PayPal, DHL lub Dropbox. W przypadku takich ataków, przestępcy coraz częściej sięgają po phishing as a service (PHaaS).

Phishing to już nie tylko zagrożenie, które „wypełza” ze skrzynki mailowej. Social media i urządzenia mobilne stały się nieodłącznym elementem codziennej ludzkiej egzystencji, więc czemu tego nie wykorzystać? Ataki typu BEC (Business Email Compromise) w ciągu tylko pięciu lat przyniosły firmom ponad 12 miliardów strat.

Przestępcy atakują rozpoznawalne globalne marki oraz ich użytkowników. Firmy technologiczne wiodą prym – 6035 domen oraz 120 wariacji zagrożeń. Drugim najczęściej atakowanym sektorem są usługi finansowe – 3658 domen i 83 odmian.

Panta rhei. Atakującym zależy na tym by ich działania pozostawały w ukryciu możliwie jak najdłużej. Badania przeprowadzone przez Akamai pokazują, że 60% zaobserwowanych „paczek” pozostawało aktywnych przez 20 dni lub krócej. To efekt coraz lepszych rozwiązań antyphishingowych. Atakujący są więc zmuszani stale opracowywać nowe metody „zaciemniania” swojej obecności.

Pomysł na biznes? Niska cena zakupu i ukierunkowanie na duże, rozpoznawalne marki równa się niskiej barierze wejścia na rynek dla przestępców chcących oferować skrojone na miarę rozwiązania phishingowe. Zaawansowane techniki zaciemniania, design oraz opcje geotargetowania? Płacisz i masz…

4. Olimpiada w Tokyo na celowniku hakerów

Zawody sportowe wywołują niemałe emocje nie tylko wśród kibiców, ale również przestępców. Grupa hakerska Strontium (znana również jako APT 28 lub Fancy Bear), finansowana przez rosyjski rząd, była zamieszana w infiltrację co najmniej 16 krajowych i międzynarodowych organizacji sportowych i antydopingowych. Według specjalistów z Microsoft na celowniku znalazła się również letnia olimpiada w Tokyo.

Metody wykorzystane w ostatnich atakach mocno przypominają te stosowane wcześniej przez Strontium na organizacjach rządowych, militarnych, zajmujących się prawami człowieka, uniwersytetami oraz firmami na całym świecie. Zalicza się do nich spear-phishing, wyłudzanie haseł, wykorzystywanie luk w urządzeniach podłączonych do sieci czy ataki z wykorzystaniem złośliwego oprogramowania.

Nie jest do końca jasne, co hakerzy zamierzali wykraść, ale podejrzanie ataki rozpoczęły się tuż przed pojawieniem się doniesień o tym, że Rosja może zostać wykluczona z igrzysk i innych ważnych wydarzeń sportowych w związku z nieprawidłowościami związanymi z dopingiem.

Możliwe, że hakerzy szukają dowodów na doping przez sportowców z innych krajów. Mówi się, że grupa opublikowała dokumentację medyczną i e-maile pochodzące od organizacji sportowych i antydopingowych w 2016 i 2018 r., co skończyło się oskarżeniem przed sądem federalnym w Stanach Zjednoczonych.

5. “Masz nową wiadomość głosową” – phishing użytkowników Office365

Najnowsza kampania phishingowa uderza w biznesowych użytkowników Office365. Wabikiem jest fałszywa wiadomość głosowa. W pierwszym kroku użytkownik otrzymuje maila z Microsoft zawierającego informację o nieodebranym połączeniu głosowym i konieczności zalogowania się do konta Office365 w celu odsłuchania nagranej wiadomości.

W mailu znajduje się plik HTML, który załadowany przekieruje użytkownika na jedną z trzech stron phishingowych, która:

- odtworzy spreparowane nagranie sprawiające wrażenie prawdziwej wiadomości głosowej,

- zaleci pozostanie na stronie do momentu pobrania całego nagrania z serwera,

- przedstawi instrukcję logowania w celu dostępu do wiadomości głosowej.

Na stronie logowania adres e-mail jest automatycznie zaciągany, co ma uśpić czujność użytkowników. Po wprowadzeniu hasła na ekranie pojawia się wiadomość o pomyślnym logowaniu, a następnie następuje przekierowanie na autentyczną stronę Office.com.

Kampania targetuje pracowników wyższego szczebla z rozpoznawalnych firm działających w branżach finansowej, usługowej, ubezpieczeniowej, IT, edukacji, służby zdrowia czy organizacji charytatywnych. Celem jest zdobycie poufnych informacji, możliwość podszywania się pod pracowników czy próby logowania do innych usług z wykorzystaniem tych samych danych uwierzytelniających.

Firmom zaleca się blokowanie załączników .html i .htm na poziomie bramki e-mail oraz wymaganie uwierzytelniania dwuskładnikowego (2FA) w przypadku kluczowych kont.

6. Counter Strike pralnią brudnych pieniędzy

Zastanawiacie się, czy hakerzy grają w gry? Otóż, niewątpliwie próbują swoich sił w Counter Strike: Global Offensive. Skąd ta pewność?

W minionym tygodniu Valve, producent CS:GO, wycofał możliwość kupowania i sprzedawania kluczy do kontenerów przez graczy. Powód? Pranie brudnych pieniędzy.

Gwoli wyjaśnienia. Kontenery CS:GO to skrzynki z łupami, w których przechowywane są wszelkie dodatki w grze – np. skórki graczy, modele broni itd. Aby otworzyć pojemnik gracze muszą wykupić klucz za realne pieniądze.

Chcesz dobrze, a wyjdzie jak zwykle. Według oficjalnego oświadczenia Valve, początkowo klucze te były faktycznie obiektem wymiany między graczami. Od jakiegoś czasu jednak, oszuści z całego świata korzystają z nich w celu tuszowania swoich zysków. Uważa się, że w tym momencie prawie wszystkie transakcje są powiązane z oszustwami i praniem pieniędzy pochodzących z nielegalnej działalności.

Na forach, zarówno tych wiarygodnych (m.in.Reddit), jak i przestępczych już trwają dyskusje nad alternatywną “walutą” dla kluczy CS:GO.

Warto zauważyć, że Valve nie jest jedynym producentem, który mierzy się z problemem prania brudnych pieniędzy z wykorzystaniem ich produktu. W podobnej sytuacji znaleźli się wcześniej Blizzard i Riot Games. W 2016 roku specjaliści z Trend Micro opisywali podobne zjawisko, które miało miejsce w World of Warcraft i League of Legends. Najwidoczniej dla hakerów, gra jest warta świeczki.