Wyciek SolarWinds co tydzień wraca jak bumerang – tym razem za sprawą strony internetowej SolarLeaks [.]net, której twórcy, podając się za autorów ataku na SolarWinds zaczynają wystawiać na aukcjach skradzione dane z Microsoft, Cisco, FireEye i SolarWinds. Do nich też prowadzi trop wycieku certyfikatu Mimecast, który umożliwił hakerom przejęcie kont M365. To jednak nie koniec problemów Microsoft, które przybliżamy w dzisiejszej prasówce…

Co jeszcze? Producent i wydawca gier komputerowych (m.in. Resident Evil i Street Fighter), Capcom, aktualizuje statystyki niedawnego ataku ransomware…

1. Strona SolarLeaks wystawia na sprzedaż dane skradzione podczas ataku na SolarWinds

Nieustannie krążą różne pogłoski o włamaniu do SolarWinds i wyrafinowanym hacku, który doprowadził do ataku na łańcuch dostaw i dotknął 18 000 klientów. W poprzedni wtorek uruchomiono witrynę internetową solarleaks [.] net, której autorzy ogłaszają sprzedaż danych takich firm jak Microsoft, Cisco, FireEye i SolarWinds. Wiadomo, że wszystkie te firmy padły ofiarami ataku…

Na stronie wystawiono kod źródłowy i repozytoria firmy Microsoft za…600 tys. dolarów. A jak już wiemy z poprzedniego Centrum Bezpieczeństwa Xopero, firma potwierdza, że przestępcy faktycznie wykradli te informacje.

Atakujący grożą również Cisco sprzedażą kodu źródłowego różnych produktów, w tym wewnętrznego narzędzia do śledzenia błędów firmy. Gigant IT twierdzi jednak, że nie posiada dowodów na to, aby te dane zostały wykradzione.

Co z FireEye? Za 50 tys. dolarów atakujący oferują prywatne narzędzia red team oraz kod źródłowy. Producent potwierdza, że faktycznie kod wyciekł podczas ataku.

Wreszcie witryna sprzedaje kod źródłowy SolarWinds za 250 tys. USD.

Aha, jest rabat ilościowy! Za 1 milion dolarów można nabyć wszystkie wykradzione dane. Aktorzy SolarLeaks twierdzą, że będą sprzedawać skradzione dane partiami – więcej już wkrótce.

Patrząc na rekord WHOIS dla strony solarleaks [.] Net, przypisane serwery nazw również drwią z badaczy stwierdzeniem „Nie można uzyskać informacji”. Nie jest potwierdzone, czy ta witryna jest legalna i czy właściciele witryny faktycznie są w posiadaniu danych, które sprzedają.

Kilka dni później witryna SolarLeaks została zaktualizowana o nową wiadomość informującą, że ProtonMail wyłączył pocztę e-mail. Zainteresowanie próbką danych jest tak duże, że przestępcy oferują ją za 100 XMR czyli około 16 tys. dolarów!

Co gorsza, powstała naśladowcza strona SolarLeak [.] Net z tą samą zawartością, ale z innym adresem Monero.

Ciąg dalszy nastąpi…

2. Hakerzy nadużyli jednego z certyfikatów Mimecast, aby uzyskać dostęp do kont Microsoft 365. Trop prowadzi do atakujących SolarWinds.

Mimecast to londyńska firma produkująca oprogramowanie do zarządzania pocztą email w chmurze. Na początku minionego tygodnia potwierdziła, że atakujący złamali certyfikat wykorzystywany przez klientów w celu uwierzytelniania produktów firmy u usługach Microsoft 365 Exchange oraz uzyskali dostęp do niektórych kont. Firma dowiedziała się o incydencie od Microsoft, gdy gigant IT wykrył nieautoryzowany dostęp do niektórych kont.

Londyński producent twierdzi, że przedmiotowy certyfikat był używany przez kilka narzędzi do łączenia się z infrastrukturą Microsoft. W tym Mimecast Sync and Recover, Continuity Monitor oraz IEP. Firma deklaruje również, że z tych produktów i tego konkretnego certyfikatu korzysta ok. 10% wszystkich klientów. Atakujący uzyskali dostęp do części z tych kont.

Firma prosi teraz wszystkich pozostałych klientów o natychmiastowe usunięcie istniejącego połączenia w ramach tenanta M365. Następnie – ponowne ustanowienie nowego połączenia opartego na nowym certyfikacie.

Dochodzenie w sprawie incydentu jest w toku, a firma podkreśla, że jest w ścisłej współpracy z Microsoft i organami ścigania. Według The Wall Street Journal, narzędzia i techniki użyte w tym ataku łączą operatorów z autorami afery SolarWinds. Mimecast był w przeszłości ich klientem, ale nie używa już oprogramowania Orion. Firma nie ustaliła jednak, w jaki sposób napastnicy przedostali się do środka. Nie wiadomo też, czy fakt wcześniejszego korzystania z produktu SolarWinds mógł narazić ich na niebezpieczeństwo.

3. Hakerzy-eksperci atakują Windows i Android z wykorzystaniem luk zero-day i n-days w Chrome

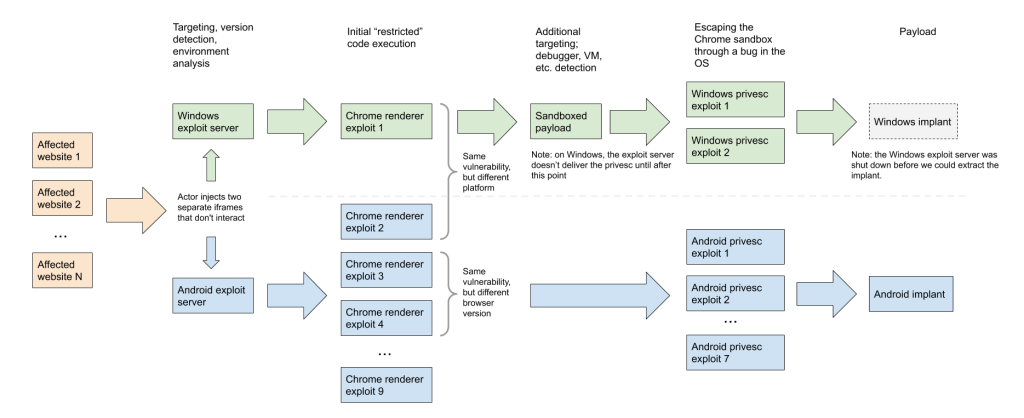

Zespoły Google Project Zero wraz z Google Threat Analysis Group (TAG) odkryły atak typu watering hole na systemy Windows i Android. Stopień zaawansowania i wyrafinowania ataków wskazuje na ekspertów w swojej dziedzinie.

Atakujący wykorzystali luki w zabezpieczeniach systemów Android i Windows oraz powiązali je z błędami w Chrome. Mowa tu zarówno o lukach zero-days jak i n-days, które zostały wykorzystane w pierwszym kroku zdalnego wykonania kodu. Ostatecznie, atak prowadził do przejęcia urządzenia ofiary.

Ataki wykorzystywały dwa serwery exploitów, które uruchamiały wiele luk w zabezpieczeniach poprzez różne łańcuchy exploitów w atakach typu watering hole. Polegają one na przejęciu kontroli nad stronami internetowymi oraz wprowadzeniu na nich niewidocznych dla użytkowników zmian, które umożliwiają infekcję urządzeń.

Eksperci byli w stanie wyodrębnić następujący kod z serwerów exploitów:

- Exploity funkcji Renderer dla czterech błędów w Chrome, z których jeden w momencie wykrycia wciąż był 0-dniowy.

- Dwa exploity ucieczki z sandboxa wykorzystujące trzy luki 0-day w systemie Windows

- Zestaw do eskalacji uprawnień złożony z publicznie znanych exploitów n-days dla starszych wersji Androida.

Łańcuchy używane przez napastników zawierały następujące wady zero-days:

- CVE-2020-6418 – luka w Google Chrome TurboFan (naprawiona w lutym 2020 r.)

- CVE-2020-0938 – błąd fontów w systemie Windows (naprawiona w kwietniu 2020 r.)

- CVE-2020-1020 – błąd fontów w systemie Windows (naprawiona w kwietniu 2020 r.)

- CVE-2020-1027 – luka w Windows CSRSS (naprawiona w kwietniu 2020 r.)

Google podkreśla, że stopień wyrafinowania kampanii, kompleksowość kodu, różnorodność metod oraz technik wskazuje, że za atakiem stoją fachowcy. Udostępniony przez firmę sześcioczęściowy raport powinien umożliwić innym dostawcom zabezpieczeń identyfikację ataków na ich klientów oraz śledzenie innych podobnych ataków przeprowadzanych przez tego samego autora.

Uwaga! W innej kampanii przestępcy aktywnie wykorzystują lukę zero-day w Microsoft Defender. Firma wydała już aktualizację i załatała 83 błędy w swoich produktach. Zaktualizuj teraz!

4. Capcom: dane 390 000 osób może być narażonych w wyniku ataku ransomware

2 listopada 2020 r. ogromny producent i wydawca gier, firma Capcom padła ofiarą ataku ransomware Ragnar Locker. Przestępcy deklarowali kradzież 1 TB danych. Wysokość żądanego okupu sięgnęła 11 milionów dolarów w bitcoinach za udostępnienie dekryptora i niepublikowanie skradzionych informacji.

Japoński producent wydał wiele serii gier, z których praktycznie każda zarobiła miliony – w tym Street Fighter, Mega Man, Resident Evil, Darkstalkers, Devil May Cry, Dino Crisis, Onimusha, Dead Rising, Ghosts 'n Goblins, Sengoku Basara, Monster Hunter, Breath of Fire i Ace Attorney, a także gry oparte na animowanych licencjach Disneya.

W zeszłym tygodniu Capcom opublikował aktualizację dotyczącą śledztwa w sprawie naruszenia danych. Ujawniła, że incydent był gorszy niż początkowo sądzono. Firma potwierdziła 16 415 osób, których dane osobowe zostały ujawnione. Szacuje, że totalna liczba ofiar może sięgnąć 390 000 osób! Wśród nich są partnerzy biznesowi, byli pracownicy, obecni zatrudnieni i podmioty powiązane.

W przypadku potwierdzonych przypadków udało się ustalić, że wśród wyciekłych informacji znalazły się kombinacje nazwisk, adresów, numerów telefonów, adresów email i danych biznesowych (raporty sprzedaży, informacje finansowe, dokumenty dotyczące produkcji gier i inne).

BleepingComputer dotarł do gangu ransomware, który potwierdził, że jest w posiadaniu bardziej wartościowych danych, które wystawi na aukcjach internetowych lub wykorzysta w przyszłych atakach. Oznacza to, że dane, o których wiemy, to być może nie wszystko…

Japoński producent i wydawca gier potwierdza, że śledztwo jest nadal w toku i światło dzienne mogą jeszcze ujrzeć nieznane na ten moment fakty.

Grasz w gry Capcom? Zatem bezpieczniej będzie założyć, że podczas ataku doszło do naruszenia Twoich danych. Zachowaj czujność na dalsze ataki phishingowe. Zmień swoje hasło, a jeśli używasz go w innych witrynach, pamiętaj, aby również tam zaktualizować dane uwierzytelniające.