FreakOut to nowy botnet na którego ślad jako pierwszy natrafili specjaliści z CheckPoint. Jego celem są systemy Linux z wrażliwymi wersjami TerraMaster OS dla serwerów NAS podłączonych do sieci, aplikacji internetowych i usług korzystających z Zend Framework oraz Liferay Portal CMS. Najwięcej ataków wykryto w USA oraz – w trochę mniejszej liczbie – w Europie m.in. w Niemczech i Holandii. Więcej informacji można znaleźć poniżej…

1. Botnet FreakOut zagraża niezałatanym urządzeniom Linux – atakujący bazują na świeżych podatnościach

Specjaliści z CheckPoint przestrzegają przed nowym wariantem malware, który obrał sobie za cel niezałatane urządzenia z system Linux. Cel jest raczej oczywisty – przejęcie jak największej liczby urządzeń i zwiększenie siły botnetu FreakOut.

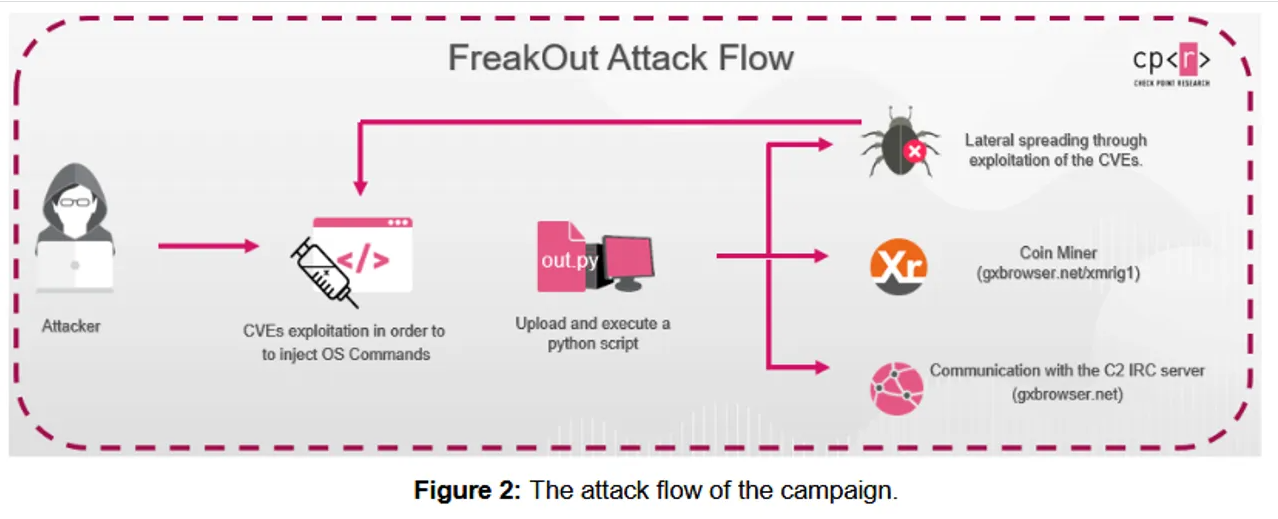

Operator FreakOut skanuje na szeroką skalę internet w poszukiwaniu aplikacji podatnych na ataki, a następnie wykorzystuje exploity dla tych luk w celu przejęcia kontroli nad systemem Linux. O jakie rozwiązania dokładnie chodzi? Jednostki przechowywania danych TerraMaster (TerraMaster data storage), aplikacje internetowe zbudowane w oparciu o Framework Zend PHP oraz strony internetowe obsługujące system zarządzania treścią Liferay Portal. Wszystkie trzy luki zostały wykryte stosunkowo niedawno. Istnieje więc duże prawdopodobieństwo, że wiele systemów nadal nie zostało zalatanych. Zapewne na to właśnie liczą przestępcy.

CVE-2020-28188 – RCE w panelu zarządzania TerraMaster (ujawniony 4 grudnia 2020)

CVE-2021-3007 – błąd deserializacji we Framework Zend (ujawniony 3 stycznia 2021)

CVE-2020-7961 – błąd deserializacji w Liferay Portal (ujawniony 20 maja 2020)

FreakOut – przestępcy mają pole do popisu…

W momencie, gdy bot FreakOut uzyska dostęp do systemu, jego następnym krokiem jest pobranie i uruchomienie skryptu Python, który łączy zainfekowane urządzenia ze zdalnym kanałem IRC. Z pomocą IRC atakujący przekazują polecenia i „organizują” listę ataków przy użyciu przejętych urządzeń. Co jeszcze są w stanie zrobić atakujący? Jak się okazuje, całkiem sporo:

- zbierać informacji o zainfekowanym systemie;

- tworzyć i wysyłać pakiety UDP i TCP;

- przeprowadzać ataki brute-force Telnet przy użyciu listy zakodowanych na stałe poświadczeń;

- uruchamiać skanowanie portów;

- przeprowadzać ataki ARP poisoning w ramach lokalnej sieci urządzenia;

- otworzyć odwróconą powłokę na zainfekowanym hoście;

- zatrzymać lokalne procesy… i więcej.

Zdaniem Check Point wszystkie te funkcje można ze sobą dowolnie łączyć w celu wykonywania różnych złożonych operacji, takich jak przeprowadzanie ataków DDoS, instalowanie kopaczy kryptowaluty, przekształcanie zainfekowanych botów w sieć proxy lub przeprowadzanie ataków na wewnętrzną sieć zainfekowanego urządzenia.

Liczby

Najnowsze statystyki IRC sugerują, że botnet kontroluje tylko około 180 zainfekowanych systemów. To mało jak na tego typu zagrożenie, ale jest to już wystarczająca ilość do przeprowadzenia bardzo skutecznych ataków DDoS, zatruwania ARP, ukryte kopanie kryptowalut, przeprowadzanie ataków brute-force lub czegoś jeszcze gorszego.

2. Błędy DNSpooq pozwalają napastnikom przejąć DNS na milionach urządzeń

DNSpooq to zbiorcza nazwa siedmiu luk w zabezpieczeniach Dnsmasq. Można wykorzystać je do zatruwania DNS, zdalnego wykonania kodu oraz ataków typu odmowa dostępu (DoS) na milionach urządzeń, których dotyczy problem. Został on odkryty przez izraelską firmę konsultingową ds. bezpieczeństwa – JSOF.

Dnsmasq to popularny i prosty serwer DHCP/DNS. Dodaje on DNS catching i funkcje serwera DHCP (Dynamic Host Configuration Protocol) do Internet-of-Things (IoT) i innych wbudowanych urządzeń.

Nie jest jeszcze znana pełna liczba firm, które używają podatnych wersji, ale lista klientów obejmuje Android/Google, Comcast, Cisco, Redhat, Netgear, Qualcomm, Linksys, Netgear, IBM, D-Link, Dell, Huawei i Ubiquiti.

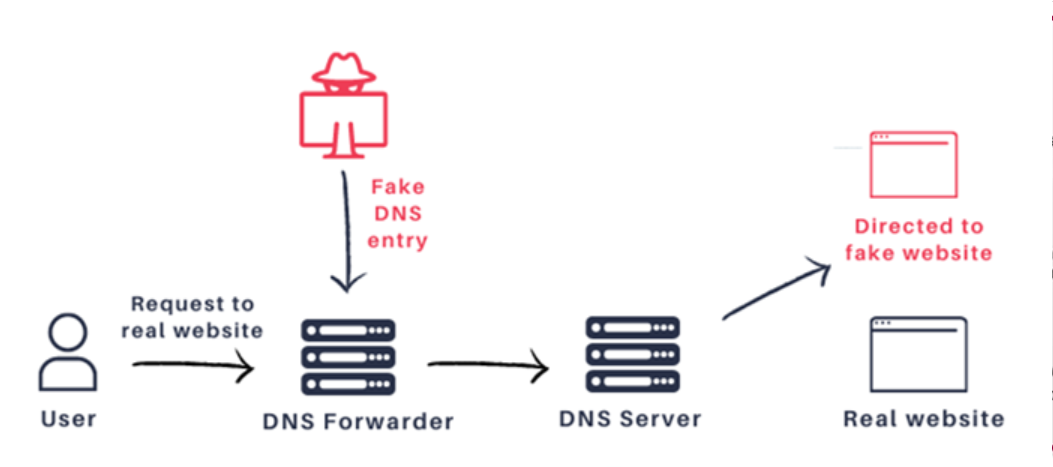

Trzy z luk DNSpooq (śledzone jako CVE-2020-25686, CVE-2020-25684, CVE-2020-25685) pozwalają na ataki zatruwania DNS, czyli DNS NS spoofing lub DNS cache poisoning. Jest to metoda ataku, która umożliwia cyberprzestępcom zastępowanie prawdziwych rekordów DNS na urządzeniu, innymi, wybranymi przez siebie. Korzystając z tej metody, atakujący mogą przekierowywać użytkowników na znajdujące się pod ich kontrolą złośliwe serwery. Jednocześnie odwiedzającym wydaje się, że odwiedzają legalną, autentyczną witrynę.

Pozostałe luki w zabezpieczeniach (CVE-2020-25687, CVE-2020-25683, CVE-2020-25682 i CVE-2020-25681) to klasyczne błędy związane z przepełnieniem bufora. Mogą umożliwić atakującym zdalne wykonanie dowolnego kodu na podatnym na ataki sprzęcie sieciowym, w momencie gdy Dnsmasq jest skonfigurowany tak, aby używać DNSSEC.

Ataki z wykorzystaniem DNSpooq są dość łatwe do przeprowadzenia i nie wymagają żadnych nietypowych technik ani narzędzi. Taki atak może zakończyć się sukcesem w kilka sekund lub minut…

Co gorsze, według Shodan, obecnie w sieci znajduje się ponad 1 mln podatnych serwerów Dnsmasq (BinaryEdge podaje liczbę 630 tys.). Do tego dochodzą miliony routerów, VPN’ów, smartfonów, tabletów, systemów informacyjno-rozrywkowych, modemów, punktów dostępu, dronów i podobnego sprzętu, które choć niedostępne w Internecie, są podatne na atak.

Jak się chronić? Aby w pełni złagodzić ataki próbujące wykorzystać luki DNSpooq, JSOF zaleca aktualizację oprogramowania Dnsmasq do najnowszej wersji (2.83 lub nowszej).

3. Hakerzy przypadkowo ujawnili w sieci skradzione wcześniej dane uwierzytelniające Microsoft 365

Hakerzy – stojący za gigantyczną kampanią phishingową – zapomnieli właściwie zabezpieczyć swoje łupy, w efekcie dało się je zwyczajnie „wygooglować”.

Wspomniana kampania phishingowa trwa już ponad pół roku i wykorzystuje dziesiątki domen, na których postawiono strony phishingowe. Operatorzy wykonują regularne aktualizacje. Poprawiają design okna logowania, tak by prezentowało się ono jak najbardziej realistycznie.

Atakujący eksfiltrowali wykradzione dane na domeny, które zarejestrowali na potrzeby swojej cyber-operacji. Popełnili jednak rażący błąd. Dane umieścili w publicznie widocznym pliku, który został zaindeksowany przez wyszukiwarki. W rezultacie Google mógł wyświetlać wyniki dla zapytań o skradziony adres e-mail lub hasło.

Phishing – dlaczego jest tak skuteczny?

Atakujący wykorzystali kilka sprawdzonych motywów wiadomości e-mail, aby zwabić potencjalne ofiary do trefnej strony logowania. Jednym z nich był tytuł maila, który zawierał nazwę odbiorcy lub firmy. Interesującym wyborem była również treść wiadomości. Na skrzynkę odbiorcy trafiały powiadomienia o rzekomo zakończonym skanowaniu Xerox – w formacie HTML.

Otwarcie załącznika skutkowało załadowaniem w domyślnej przeglądarce strony logowania do usługi Microsoft Office 365 z zamazanym obrazem dokumentu w tle. Pole nazwy użytkownika zawierało już adres e-mail ofiary, co zazwyczaj zmniejszało jej czujność.

Jeśli użytkownik MS 365 wpisał swoje hasło, działający w tle kod JavaScript weryfikował poprawność poświadczeń i następnie przesyłał je na serwer drop-zone znajdujący się pod kontrolą atakujących. W tym samym użytkownik był przekierowywany na prawdziwą stronę logowania Microsoft 365. Proste, ale jak skuteczne.

Kto był głównym celem ataku?

Szacuje się, że atakujący zebrali już co najmniej 1000 danych logowania do firmowych kont Microsoft 365. Przestępców interesowały głównie przedsiębiorstwa z sektora budowlanego, energetycznego i IT. To one były najczęstszym celem ataków phishing.

4. Firma cybersecurity Malwarebytes padła ofiarą hakerów znanych z afery SolarWinds

W minionym tygodniu amerykańska firma zajmująca się cyberbezpieczeństwem, Malwarebytes poinformowała, że została zhakowana przez grupę odpowiedzialną za atak na SolarWinds. Znaną w branży jako UNC2452 lub Dark Halo. Te incydenty nie są jednak bezpośrednio powiązane ponieważ firma nie używała żadnego z produktów SolarWinds.

Malwarebytes potwierdza, że hakerzy włamali się do wewnętrznych systemów wykorzystując nieaktywny produkt do ochrony poczty e-mail w ramach tenanta Microsoft 365 (dawniej Office 365). Atakujący dodali certyfikat z własnym poświadczeniem do głównego konta usługi, a następnie wykorzystali go do wykonania wywołań API w celu uzyskania wiadomości email za pośrednictwem Microsoft Graph.

Firma dowiedziała się o włamaniu 15 grudnia, od Microsoft Security Response Center, które wykryło podejrzaną aktywność pochodzącą z uśpionej aplikacji do zabezpieczenia Microsoft 365.

Marcin Kleczyński, współzałożyciel i CEO Malwarebytes, powiedział, że atakujący uzyskali dostęp tylko do ograniczonego podzbioru wewnętrznych firmowych e-maili. Zapewnił również, że firma przeprowadziła bardzo dokładny audyt wszystkich swoich produktów i ich kodów źródłowych, szukając jakichkolwiek oznak podobnego naruszenia lub śladów ataku na łańcuch dostaw.

Wynik? Systemy wewnętrzne nie wykazały dowodów nieautoryzowanego dostępu lub naruszenia bezpieczeństwa w żadnym środowisku lokalnym i produkcyjnym. Oprogramowanie firmy nie zostało naruszone więc klienci mogą bezpiecznie korzystać z produktów.