Witajcie w najświeższym przeglądzie Centrum Bezpieczeństwa. Ostatni tydzień okazał się wyjątkowo niekorzystny dla firmy Apple. Najpierw świat usłyszał o nowej podatności 0-day, która umożliwia potajemne wykonywanie print screenów. Tak, zapomnijcie o prywatności. Zaledwie kilka dni później zrobiło się za to głośno na temat M1RACLES. O co dokładnie chodzi? Jest to kolejny błąd, który jednak wynika z architektury nowych procesorów M1 i co gorsza… No właśnie. O tym przeczytacie poniżej. W tym tygodniu opisujemy również nowy wariant ataku Rowhammer. Half-Double – taką nazwę właśnie on otrzymał – umożliwia ominięcie wszystkich obecnych mechanizmów obronnych. Szczegóły oczywiście w poście poniżej. Jednak bezapelacyjnie dzisiejsze zestawienie otwiera nowy krytyczny błąd wykryty w VMware vCenter. Specjalistów niepokoi fakt, że przy skali zagrożenia wykorzystanie luki jest trywialne. Stąd nacisk ze strony środowiska i samego producenta o pilną aktualizację systemu.

Krytyczny błąd w VMware vCenter oceniony na 9.8/10 – załataj jak najszybciej!

VMware ostrzega klientów o krytycznym błędzie – ocenionym jako 9.8/10 w skali zagrożeń. Firma nawołuje klientów do pilnej aktualizacji. Pomyślne wykorzystanie luki może umożliwić osobie atakującej wykonanie dowolnych poleceń na hoście vCenter Server i przejęcie kontroli nad systemem firmy.

Błąd VMware vCenter – skąd tak wysoka ocena?

Luka, śledzona jako CVE-2021-21985, dotyczy popularnej platformy vCenter Server, która służy do zarządzania wiodącymi na rynku produktami VMware vSphere i ESXi. W szczególności dotyczy wtyczki Virtual SAN Health Check, która jest domyślnie włączona w vCenter Server, nawet jeśli nie jest faktycznie używana.

Wykorzystanie tej luki jest trywialne. Atakujący musi jedynie uzyskać dostęp do serwera vCenter przez port 443. Zatem nawet jeśli organizacja nie ujawnia serwera vCenter na zewnątrz, atakujący mogą nadal wykorzystać tę lukę po włamaniu się do sieci.

Kilka dni wcześniej VMware zgłosił inny błąd – CVE 2021-21986 o średnim wskaźniku ważności 6,5 w skali CVSS. Powiązany jest on z problemem mechanizmu uwierzytelniania we wtyczkach vCenter Server.

Rozwiązania i aktualizacje dla obu luk są już dostępne. Oprócz poprawek firma VMware wprowadziła również ulepszenia w zakresie uwierzytelniania wtyczek we frameworku vCenter Server.

Ciąg dalszy ataków Rowhammer – nowy wariant Half-Double zagraża chipom DRAM

Temat nowych wariantów ataków Rowhammer wraca jak bumerang i zapewne szybko nie zniknie. Badacze z Google odkryli nowy wariant tego ataku na chipy DRAM, nazwany „Half-Double”, który umożliwia ominięcie wszystkich obecnych mechanizmów obronnych.

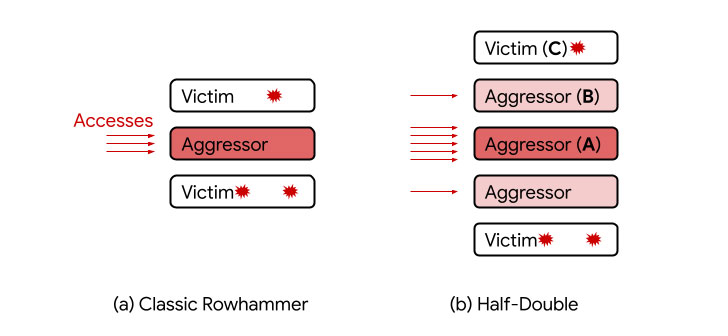

Pod nazwą Half-Double kryje się nowa technika typu “hammering”, która opiera się na słabym sprzężeniu między dwoma rzędami pamięci, które nie sąsiadują bezpośrednio ze sobą. Usunięcie jednego wiersza umożliwia manipulację danymi przechowywanymi w pamięci i atak na system.

Sam Rowhammer odnosi się do klasy luk DRAM, w których powtarzające się próby dostępu do rzędu pamięci („agresor”) mogą wywołać zakłócenia elektryczne na tyle duże, że przerzucają bity przechowywane w sąsiednim rzędzie („ofiara”), umożliwiając w ten sposób ucieczkę kodu z sandboxa i przejęcie kontroli nad systemem.

Tego typu ataki mają coraz większe szanse na powodzenie, ponieważ komórki DRAM są coraz mniejsze i umieszczone coraz bliżej siebie.

Producenci DRAM oczywiście wdrożyli środki zaradcze, takie jak Target Row Refresh (TRR), aby udaremnić tego typu ataki, ale zostały one ograniczone do dwóch bezpośrednich rzędów agresorów, wykluczając w ten sposób komórki pamięci umieszczone dalej od siebie. Taka niedoskonała ochrona stworzyła okazję powstania nowych warianów Rowhammer, takich jak TRRespass, SMASH, a teraz Half-Double.

Google potwierdził, że współpracuje z Partnerami, aby zidentyfikować możliwe rozwiązania dla exploitów Rowhammer.

Hakerzy skorzystali z nowego 0-day w macOS by ominąć ustawienia prywatności i potajemnie wykonywać zrzuty ekranu…

Firma Apple załatała krytyczny błąd w macOS, który mógł zostać wykorzystany do robienia potajemnych zrzutów ekranu. Cel takiego działania jest bardzo jasny – „dokumentowanie” aktywności użytkownika w aplikacjach lub podczas prowadzonych przez niego wideokonferencji.

Badacze odkryli, że oprogramowanie szpiegujące XCSSET wykorzystywało lukę, oznaczoną jako CVE-2021-30713, do wykonywania zrzutów ekranu pulpitu użytkownika bez konieczności posiadania dodatkowych uprawnień.

Błąd działa poprzez ominięcie frameworka Transparency Consent and Control (TCC), który kontroluje do jakich zasobów mogą mieć dostęp aplikacje. Rozważmy następującą sytuację. Rozwiązania umożliwiające prowadzenie wideo-połączeń (m.in. Zoom) podczas pierwszego uruchomienia prosi o dostęp do kamery internetowej i mikrofonu. Wspomniany exploit może w tym wypadku umożliwić atakującemu uzyskanie pełnego dostępu do dysku, nagrywania ekranu lub innych uprawnień bez konieczności uzyskania wyraźnej zgody użytkownika.

Dobra wiadomości. Problem został już naprawiony. Apple załatało podatność w najnowszej wersji macOS, Big Sur 11.4.

M1RACLES, czyli błąd w chipach Apple M1 którego nie można naprawić

Inżynier oprogramowania Hector Martin z Asahi Linux odkrył lukę (CVE-2021-30747) w nowych chipach Apple M1, której nie można w żaden sposób naprawić.

Luka, nazwana M1RACLES, umożliwia dwóm aplikacjom działającym na tym samym urządzeniu wymianę danych przez ukryty kanał na poziomie procesora, bez używania pamięci, socketów, plików ani innych funkcji systemu operacyjnego

Wada wynika z faktu, że rejestr systemu Arm zakodowany jako s3_5_c15_c10_1 zawiera dwa bity, które mogą być odczytywane i zapisywane na EL0 (poziom wyjątku 0, uprawnienia na poziomie aplikacji) ze wszystkich rdzeni jednocześnie.

Problem można rozwiązać tylko poprzez przeprojektowanie obwodów, ale dobra wiadomości jest taka, że luka stanowi raczej małe zagrożenie bezpieczeństwa. Błąd może zostać wykorzystany do cross-app trackingu. Czyli znajdzie raczej zastosowanie wśród podejrzanych firm zajmujących się reklamą internetową niż pełnoprawnych hakerów. Dodatkowo w grę wchodzą tylko i wyłącznie zainstalowane już na urządzeniu aplikacje.

Apple otrzymało informację o istnieniu M1RACLES, ale nie jest jasne, czy firma planuje go naprawić.