Wiele oszustw SMS bazujących na phishingu dąży do nakłonienia użytkownika do nieświadomego przekazania swoich danych uwierzytelniających – czy to do usług bankowych, czy innych aplikacji. FluBot idzie jednak o krok dalej. Po zakończeniu instalacji wykorzystuje kontakty ofiary do szybkiego rozprzestrzeniania się na nowe urządzenia. Nawet w sytuacji gdy procent infekcji okaże się stosunkowo niski, przy tak ogromnej liczbie rozesłanych SMS-ów, przestępcy i tak się obłowią. Kto stoi za tą najbardziej „udaną” kampanią smishingową ostatnich miesięcy? Jak niebezpieczny w rzeczywistości jest FluBot? Te informacje znajdziecie na artykule poniżej. Zapraszamy do lektury.

FluBot, czyli Polskę zalewa nowa kampania smishingowa

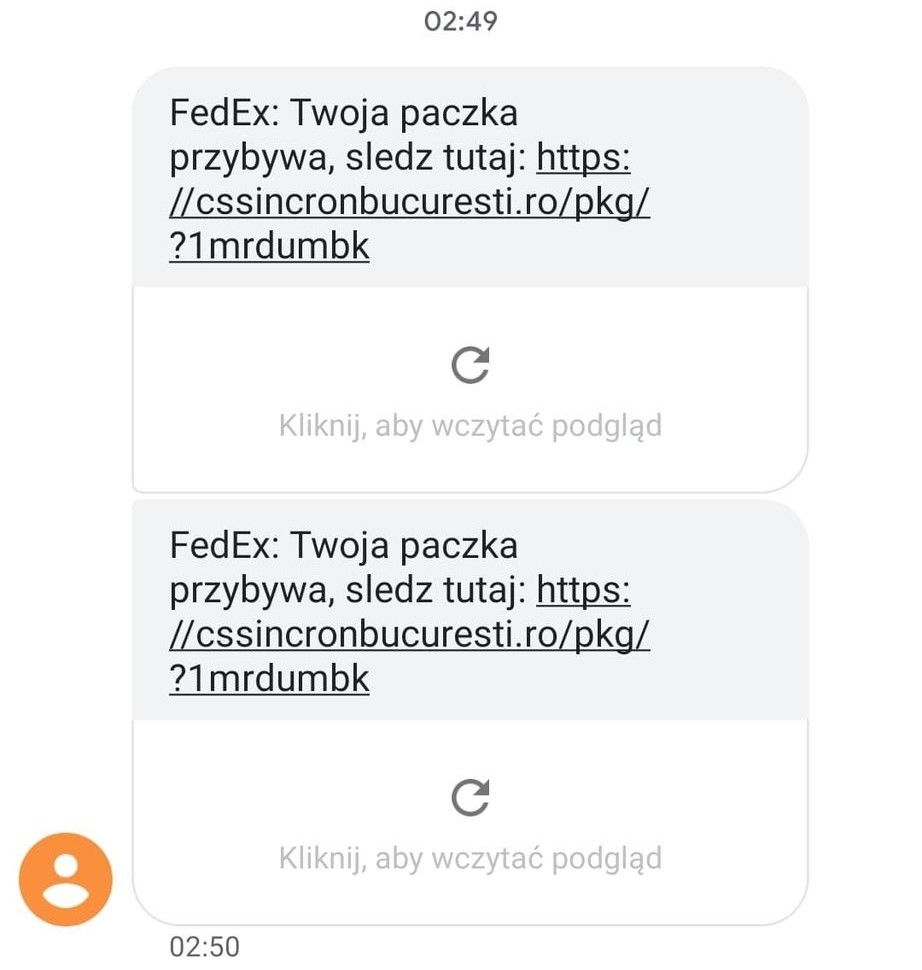

Otrzymałeś dziwnego SMS-a z linkiem do śledzenia przesyłki? Z masą literówek w treści, więc zadajesz sobie pytanie „Kto się na to nabiera? Przecież na pierwszy rzut oka widać że to ściema”. Witaj w coraz większej grupie świadomych użytkowników. Niestety, jesteśmy nadal w mniejszości. Literówki zaś mają bardzo konkretne zadanie – ominięcie filtrów Androida. W życiu nic nie jest przypadkowe… Numery telefonów także nie trafiły w ręce atakujących od tak.

FluBot to banking malware, który rozprzestrzenia się głównie za pośrednictwem smishingu, czyli phishingu pod postacią wiadomości SMS.

Atakujący podszywają się pod firmy kurierskie, takie jak FedEx, DHL i Correos (hiszpańska poczta). Pozornie powiadamiają użytkowników o statusie ich przesyłki wraz z linkiem do śledzenia zamówienia, po którego kliknięciu rozpoczyna się pobieranie złośliwej aplikacji.

Po instalacji FluBot nie tylko śledzi poczynania użytkownika na telefonie – jakie aplikacje uruchamia – ale także przysłania ekran logowania do aplikacji bankowej jej spreparowanym wariantem i przejmuje jego dane uwierzytelniające.

Podczas ataku pobierane są również lista kontaktów, wiadomości, historia połączeń i powiadomień, – złośliwa aplikacja nadużywa również dostępów w systemie Android.

Na temat FluBot usłyszeliśmy po raz pierwszy pod koniec zeszłego roku. Hiszpanię objęła kampania, której skutkiem było zainfekowanie ponad 60 tys. urządzeń. Według szacunków, przestępcy przejęli wtedy ponad 11 mln numerów telefonów. Czyli gdzieś w przybliżeniu 1/4 populacji Hiszpanii. Następnie operatorzy malware rozszerzyli swoje działania na kolejne europejskie kraje, w tym Wielką Brytanię, Niemcy, Węgry, Włochy i także Polskę. Kolejnym celem będzie zapewne USA.

Niektóre z wiadomości SMS (w języku niemieckim i angielskim) zostały już z resztą przesłane także amerykańskim użytkownikom. Prawdopodobnie dzieje się tak na skutek rozprzestrzeniania się złośliwego oprogramowania za pośrednictwem list kontaktów przechowywanych na zaatakowanych telefonach.

Łańcuch przyczynowo-skutkowy

Chociaż w zeszłym miesiącu hiszpańskie władze aresztowały cztery osoby podejrzewane o udział w kampanii FluBot, liczba infekcji ciągle rośnie. Nie miejmy najmniejszych złudzeń – wkrótce wyjdzie ona daleko poza granice Europy. Tak długo, jak użytkownicy, będą klikać w podejrzane linki, pobierać, czy instalować podejrzane aplikacje z nieznanego źródła (i nie widzieć w tym powodu do zastanowienia) kampanie takie jak ta, będą rosnąć w siłę i zasięg. Konsekwencje działań – przed nimi nie ma ucieczki.

RotaJakiro – backdoor, który w ukryciu przez 3 lata zbierał informacje z zainfekowanych systemów

Malware, który pozostawał niewykryty i nieudokumentowany przez trzy lata, wykorzystywał funkcje backdoora, aby zbierać i eksfiltrować informacje z zainfekowanych systemów.

Nazwany „RotaJakiro” przez badaczy z Qihoo 360 NETLAB, backdoor jest przeznaczony dla komputerów z systemem Linux X64. Nazwa pochodzi od faktu, że ta rodzina malware używa szyfrowania rotacyjnego zachowując się inaczej w przypadku kont root / non-root.

Jak dotąd zidentyfikowano cztery próbki tego złośliwego oprogramowania. Wszystkie wykorzystują te same serwery C2 i wszystkie są niewykrywalne przez większość silników anty-malware. Pierwszy z nich datowany jest na 2018 rok. W momencie powstania tego artykułu tylko siedmiu producentów zabezpieczeń oznaczyło najnowszą wersję malware jako złośliwą.

Badacze wyjaśniają, że RotaJakiro najpierw określa, czy użytkownik posiada konto root, czy non-root. Następnie dostosowuje pod to swoje działanie – zasady wykonywania różnią się więc w zależności od rodzaju konta. W kolejnym kroku odszyfrowuje odpowiednie wrażliwe zasoby za pomocą AES&ROTATE, aby utrwalić się w systemie i zabezpieczyć swoje procesy. Wreszcie nawiązuje komunikacje z serwerem C2 i czeka na polecenia.

RotaJakiro został zaprojektowany z myślą o ukryciu, opierając się na mieszance algorytmów kryptograficznych do szyfrowania komunikacji z serwerem C2. Posiada również 12 funkcji, które zajmują się gromadzeniem metadanych urządzenia, kradzieżą poufnych informacji, przeprowadzaniem operacji na plikach oraz uruchamianiem wtyczek pobranych z serwera C2.

Obecnie nie ma wyraźnych dowodów, ale naukowcy zauważyli, że RotaJakiro ma podobny styl do botnetu Torii. Połączenie nie zostało jeszcze potwierdzone.

Google Chrome z błędami umożliwiającymi zdalne wykonanie kodu

Przeglądarka Google Chrome ma kilka luk w zabezpieczeniach, które mogą utorować drogę do wielu typów ataków. Wśród nich jest błąd V8, który umożliwia zdalne wykonanie kodu (RCE) w przeglądarce użytkownika.

Gigant wyszukiwań jest bardzo powściągliwy w komentowaniu tej poważnej luki (śledzonej jako CVE-2021-21227), określając ją jedynie jako „niewystarczającą weryfikację danych w V8”.

Błąd jest nieco łagodzony przez fakt, że nie pozwala on atakującym na ucieczkę z sandboxa, w którym działa Chrome. Oznacza to, że atakujący nie mogą uzyskać dostępu do żadnych innych programów, danych ani aplikacji na komputerze. Prawdobopodnie jednak łączą lukę z innym błędem, aby wykroczyć poza przeglądarkę i siać spustoszenie na komputerze ofiary.

Gengming Liu, badacz, który odkrył błąd, zauważył, że jest on związany z wcześniejszymi, już załatanymi lukami w zabezpieczeniach V8 (CVE-2020-16040 i CVE-2020-15965). Jedna z nich pozwalała zdalnemu atakującemu na wykorzystanie heap corruption w momencie, gdy użytkownik odwiedził lub został przekierowany na specjalnie spreparowaną stronę internetową. Druga to type confusion bug, który umożliwia potencjalne uzyskanie dostępu do pamięci i również można go wykorzystać po odwiedzeniu spreparowanej strony HTML.

Według innego raportu konsekwencje ataku przy użyciu tego błędu zależą od uprawnień związanych z aplikacją. Czarny scenariusz? Osoba atakująca może przeglądać, zmieniać lub usuwać dane.

Wszystkie dziewięć luk w zabezpieczeniach przeglądarki Google Chrome numerowane są od CVE-2021-21227 do CVE-2021-21233. Wpływają nie tylko na Chrome, ale prawdopodobnie i na inne przeglądarki, takie jak Microsoft Edge, które wykorzystują framework Chromium.

Google usunął błędy w najnowszej stabilnej wersji (90.0.4430.93) dla systemów Windows, Mac i Linux. Aktualizacje Chrome 90 powinny pojawić się w ciągu najbliższych dni i tygodni.

Luka w jądrze Linux naraża pamięć stosu i powoduje wyciek danych

W jądrze Linuksa wykryto lukę bezpieczeństwa, która umożliwia ujawnienie informacji w ramach pamięci stosu.

Błąd oznaczony jako CVE-2020-28588 istnieje w funkcjonalności /proc/pid/syscall 32-bitowych urządzeń ARM z systemem Linux. Wynika z niewłaściwej konwersji wartości liczbowych podczas odczytu pliku – i w ten sposób może umożliwić atakującemu przejrzenie pamięci stosu jądra.

Według zespołu ds. bezpieczeństwa w Cisco problem został po raz pierwszy znaleziony w urządzeniu działającym pod systemem Azure Sphere. Atakujący próbujący wykorzystać lukę w zabezpieczeniach mogą odczytać plik systemowy /syscall za pośrednictwem Proc – systemu używanego do łączenia się między strukturami danych jądra.

Wpis /syscall procfs może być nadużywany, jeśli atakujący uruchomią polecenia, aby wyprowadzić 24 bajty w niezainicjowanej pamięci stosu, co skutkuje właśnie ominięciem randomizacji układu przestrzeni adresowej jądra (Kernel Address Space Layout Randomization).

Czym jest właściwie KASLR? KASLR to technika ochrony przed exploitami, która losowo umieszcza różne obiekty, aby zapobiec konstruowaniu przewidywalnych wzorców, możliwych do odgadnięcia przez atakujących.

Istnieją trzy polecenia powłoki, które umożliwiają wywołanie błędu:

# echo 0 > /proc/sys/kernel/randomize_va_space

$ while true; do cat /proc/self/syscall; done | uniq

$ while true; do free &>/dev/null; done

Zdaniem specjalistów atak nie jest możliwy do wykrycia zdalnie w sieci, ponieważ mamy jednak do czynienia z legalnym plikiem systemu operacyjnego Linux, który jest odczytywany

Łatka bezpieczeństwa jest dostępna

Jądro Linux w wersji 5.10-rc4, 5.4.66 oraz 5.9.8 jest podatne na atak. Łatka została zmargowana 3 grudnia w celu usunięcia błędu. Wszyscy użytkownicy powinni zweryfikować czy dysponują aktualną wersją i w razie czego, przeprowadzić aktualizację swoich kompilacji do nowszych wersji.