KryptoCibule / Microsoft Defender pobierze wirusa? / Luki w MAGMI Magento

KryptoCibule to nowe, potrójne zagrożenie dla posiadaczy kryptowalut, które skutecznie ukrywało się przez prawie dwa lata! W artykule rozpoczynającym nasz przegląd newsów IT przyglądamy się ewolucji tego zagrożenia. Co jeszcze? Microsoft Defender wraz z nową aktualizacją zyskał… narzędzie wiersza poleceń, które może pobrać złośliwe pliki ze zdalnej lokalizacji (!) A ponadto: poważne luki MAGMI Magento oraz powrót Jokera!

1. KryptoCibule – potrójne zagrożenie dla posiadaczy kryptowalut

Badacze z firmy ESET odkryli nową rodzinę złośliwego oprogramowania, w pełni skoncentrowaną na kradzieży jak największej ilości kryptowalut. KryptoCibule stanowi „potrójne zagrożenie”. Wykorzystuje zasoby ofiary do wydobywania wirtualnych walut. Próbuje przejąć transakcje, zastępując adres portfela w schowku. Wydobywa pliki związane z kryptowalutą.

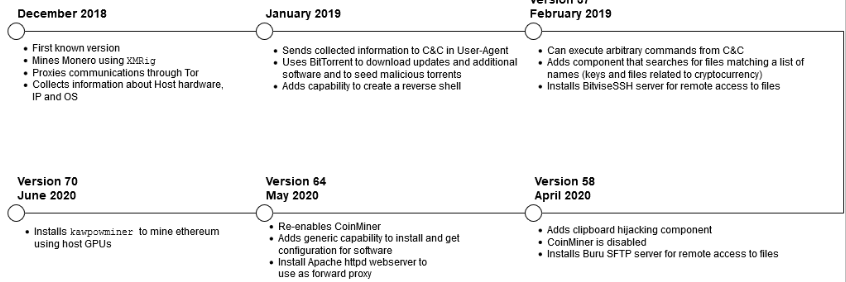

KryptoCibule skutecznie ukrywał się przez prawie dwa lata, systematycznie “zbrojąc się” z każdą kolejną wersją, co widać na załączonym obrazku.

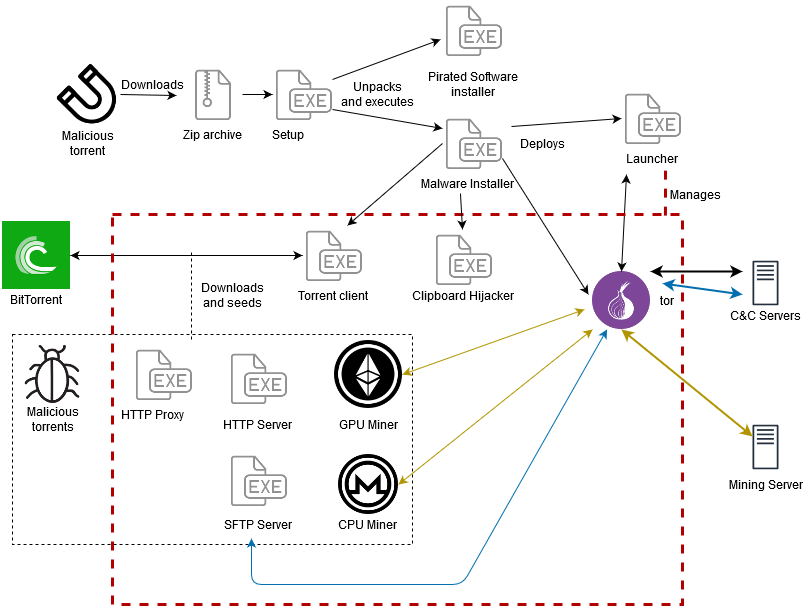

KryptoCibule wykorzystuje sieć Tor, aby komunikować się ze swoimi serwerami dowodzenia i kontroli (C2).

Rozprzestrzenia się za pośrednictwem złośliwych torrentów w archiwach udających instalatory pirackich wersji popularnych programów i gier. Podczas uruchamiania pliku wykonywalnego, w tle rozpoczyna się instalacja złośliwego oprogramowania.

Ta taktyka, oraz fakt, że zagrożenie (póki co) jest skierowane głównie na użytkowników w Czechach i na Słowacji (ponad 85% wykryć) pozwoliło malware skutecznie ukrywać się przez tak długi czas.

Najnowsze wersje KryptoCibule wykorzystują XMRig, program typu open source przeznaczony do wydobywania Monero przy użyciu procesora urządzenia, oraz kawpowminer, inny program typu open source, który wydobywa Ethereum za pomocą GPU. Badacze zauważają, że ten ostatni jest używany tylko wtedy, gdy na hoście znajduje się dedykowany procesor graficzny, a oba programy są skonfigurowane do łączenia się z serwerem kontrolowanym przez atakującego przez proxy Tor.

Najprostszym sposobem zabezpieczenia się przed zagrożeniami w stylu KryptoCibule jest oczywiście unikanie instalacji pirackiego oprogramowania.

2. Luki w MAGMI Magento umożliwiają zdalne wykonanie kodu w podatnej witrynie

Badacze z Tenable ujawnili dwie luki wtyczki do Magento, które mogą umożliwić zdalne wykonanie kodu. Mowa o Magento Mass Import (Magmi) – kliencie bazy danych typu open source, który importuje dane do platformy. Łatkę opublikowano tylko dla jednej z nich (CVE-2020-5777) w wersji Magmi 0.7.24 w niedzielę 30 sierpnia.

Trudno powiedzieć, ile stron działających w oparciu o platformę Magento może być podatnych na ataki. Specjaliści zidentyfikowali co najmniej 1500 zaindeksowanych w wyszukiwarkach witryn korzystających z wtyczki. Prawdopodobnie jednak jest ich znacznie więcej… We wtorek opublikowali również na GitHub proof-of-concept (PoC) dla obu wad.

CVE-2020-5776, to niezałatana luka w zabezpieczeniach umożliwiająca sfałszowanie żądań między lokacjami (CSRF). Dotyczy Magmi do wersji 0.7.24. W tym konkretnym ataku cyberprzestępcy mogą oszukać administratora Magento, aby kliknął łącze, podczas gdy są uwierzytelnieni w Magmi. Atakujący mogą następnie przejąć sesje administratora, umożliwiające wykonanie dowolnego kodu na serwerze, na którym znajduje się wtyczka.

Druga, już załatana luka, CVE-2020-5777, to błąd umożliwiający obejście uwierzytelniania w wersjach Magmi 0.7.23 i starszych.

Proces uwierzytelniania wykorzystuje bowiem podstawowe uwierzytelnianie HTTP. Sprawdza nazwę użytkownika i hasło w tabeli admin_user w bazie danych Magento. Jeśli jednak połączenie z bazą danych Magento nie powiedzie się, Magmi zaakceptuje domyślne dane uwierzytelniające, którymi są magmi:magmi.

Osoba atakująca może zatem wymusić niepowodzenie połączenia z bazą danych w wyniku ataku typu DoS, a następnie uwierzytelnić się w Magmi przy użyciu domyślnych danych uwierzytelniających. Skutkiem tego ataku jest zdalne wykonanie kodu (RCE) na serwerze, na którym znajduje się Magmi.

Jak ograniczyć ryzyko? Najlepiej całkowicie wyłączyć lub odinstalować wtyczkę do momentu udostępnienia pełnej poprawki oraz powstrzymać się od aktywnego przeglądania sieci podczas uwierzytelnienia w Magmi.

O problemach Magento pisaliśmy już wielokrotnie – m.in. w kontekście Magecart czy cross-site-scripting.

3. O ironio! Microsoft Defender pobierze złośliwe oprogramowanie?

Flagowy antywirus Microsoft Defender w ostatniej aktualizacji został wyposażony w narzędzie wiersza poleceń MpCmdRun.exe, które może… pobierać złośliwe pliki ze zdalnej lokalizacji.

Poprzez tę nową funkcję Microsoft Defender znalazł się na długiej liście programów systemu Windows, możliwych do wykorzystania przez lokalnych atakujących.

Odkryta przez badacza bezpieczeństwa Mohammada Askara, ostatnia aktualizacja narzędzia wiersza poleceń programu Microsoft Defender zawiera teraz nowy argument -DownloadFile. Umożliwia on lokalnemu atakującemu skorzystanie z narzędzia wiersza poleceń usługi Microsoft Antimalware Service (MpCmdRun.exe) w celu pobrania pliku ze zdalnej lokalizacji za pomocą następującego polecenia:

MpCmdRun.exe -DownloadFile -url [url] -path [path_to_save_file]

Dobra wiadomość jest taka, że Microsoft Defender wykryje złośliwe pliki pobrane za pomocą MpCmdRun.exe. Nie wiadomo jednak, czy inne oprogramowanie antywirusowe pozwoli temu programowi ominąć ich wykrycia.

Dzięki temu odkryciu administratorzy i członkowie blue teams zyskali dodatkowy plik wykonywalny systemu Windows, który muszą monitorować, aby nie został wykorzystany przeciwko nim.

4. Spyware Joker po raz kolejny wykryty w Google Play

Pamiętacie Jokera? Już kiedyś Was przed nim ostrzegaliśmy. Tym razem Google usuwa kolejne sześć aplikacji ze swojego sklepu, na których wykryto to oprogramowanie szpiegowskie.

Łącznie aplikacje pobrano blisko 200 000 razy… Pomimo ich usunięcia przez Google nadal są zainstalowane na urządzeniach. Użytkownicy aplikacji proszeni o natychmiastowe ich usunięcie z telefonów.

Niebezpieczne są takie programy jak: Convenient Scanner 2 (100 000 instalacji), Separate Doc Scanner (50 000 pobrań), Safety AppLock (10 000), Push Message-Texting & SMS (10 000), Emoji Wallpaper (10 000) i Fingertip GameBox (1000).

Why so serious? Joker to rodzina złośliwego oprogramowania służąca do oszustw rozliczeniowych (nazywana również oprogramowaniem typu „fleeceware”). Początki zagrożenia sięgają 2017 roku, ale żniwo zbiera od 2019 r.

Aplikacje zawierające malware reklamują się jako legalne appki. Jednak po zainstalowaniu symulują kliknięcia i bez wiedzy użytkowników przechwytują wiadomości SMS, aby subskrybować niechciane, płatne usługi premium.

Od 2017 roku Google Play Store usunęło 1,7 tys. aplikacji zawierających Jokera, ale malware wciąż wraca na niego jak bumerang.

Użytkownicy powinni pamiętać o zabezpieczeniu nie tylko komputerów (antywirus, program do backupu), ale i swoich urządzeń mobilnych, po to, aby zapewnić sobie i swoim organizacjom maksymalny poziom bezpieczeństwa – zwłaszcza w czasie pracy zdalnej.