Malware Xanthe / TrickBot połakomił się na UEFI / Turla Crutch

Witamy w kolejnym wydaniu Centrum Bezpieczeństwa Xopero. Tym razem przyjrzymy się malware Xanthe. Na jego ślad natrafił stosunkowo niedawno Cisco Talos. Ich zespół odkrył kampanię wykorzystującą wielomodułowy botnet do szybkiego rozprzestrzeniania się nowego zagrożenia po sieci. Jak dokładnie Xanthe infekuje podatną infrastrukturę? Tego dowiecie się poniżej.

1. Niepoprawnie skonfigurowane serwery Docker są łatwym łupem dla malware Xanthe

Xanthe to cryptomining botnet Monero, który wykorzystuje niepoprawnie skonfigurowane instalacje Docker API w celu infekowania systemów Linux.

Zazwyczaj crypto miners obierają za cel komputery stacjonarne Windows – ponieważ w przypadku Win OS liczba możliwych infekcji jest znacznie większa. A liczby są ważne. Jednak wraz z rozwojem środowisk chmurowych w Internecie pojawia się coraz więcej hostów z systemem Linux. Do tego ich zabezpieczenie pozostawia wiele do życzenia. Systemy inne niż Windows stały się więc atrakcyjnymi celami dla atakujących.

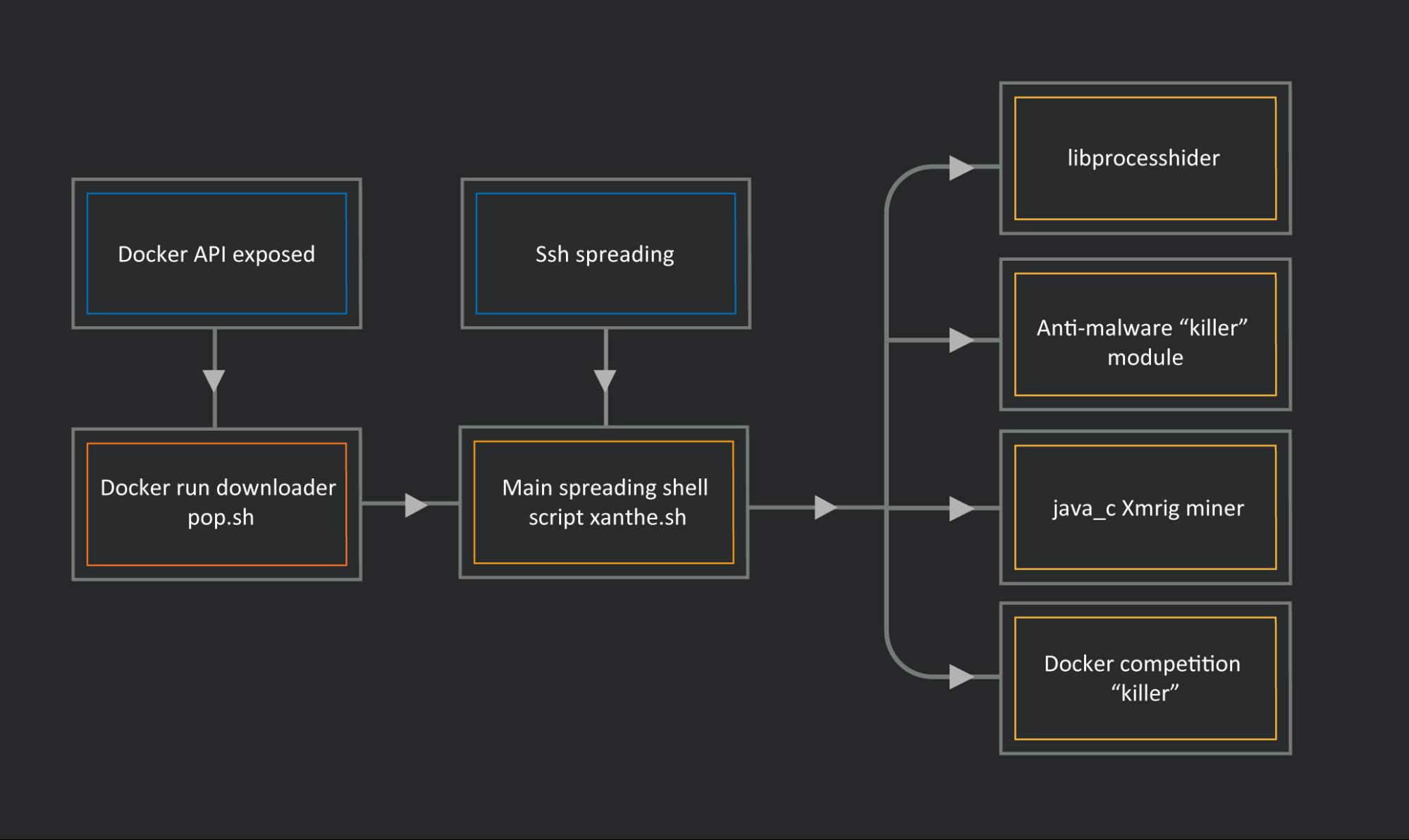

Xanthe, którego nazwa pochodzi od tytułu pliku głównego skryptu rozprzestrzeniającego, używa skrypt downloadera (pop.sh) do pobrania i uruchomienia głównego modułu bota (xanthe.sh). Ten moduł następnie pobiera i uruchamia cztery dodatkowe moduły z różnymi funkcjami ochrony przed detekcją i funkcjami persistence.

Moduł ukrywania procesów (libprocesshider.so);

Skrypt powłoki do wyłączania innych kopaczy i usług bezpieczeństwa (xesa.txt);

Skrypt powłoki do usuwania konkurencyjnych krypto-trojanów,

Plik binarny XMRig (a także plik konfiguracyjny JSON, config.json).

Sposób w jaki atakuje malware Xanthe

Główny moduł odpowiada również za sprawne rozprzestrzenianie się malware na inne systemy w lokalnych i zdalnych sieciach. Próbuje on rozprzestrzeniać się na inne wykryte hosty, kradnąc certyfikaty po stronie klienta i łącząc się z nimi bez konieczności podawania hasła.

Błędy konfiguracyjne serwery Docker to kolejny sposób rozprzestrzeniania się Xanthe. Można stosunkowo łatwo „zepsuć” coś w instalacji Docker, a wtedy Docker deamon zostaje wystawiony na sieci zewnętrzne. Niski poziom zabezpieczeń tylko ułatwia pracę przestępcom.

Wyszukiwarka Shodan pokazuje, że w chwili obecnej istnieje 6000 nieprawidłowo skonfigurowanych implementacji Dockera dostępnych z poziomu Internetu. Wszystkie one są podatne na atak Xanthe – i z pewnością część z nich w bardzo krótkim czasie dostanie się w ręce operatorów nowego malware.

2. Najnowszy moduł TrickBot jest w stanie zainfekować firmware Twojego UEFI

Twórcy TrickBota stworzyli nowy moduł, który sprawdza luki w zabezpieczeniach UEFI. Wszystko wskazuje na to, że atakujący szukają sposobu na przejęcie całkowitej kontroli nad zainfekowanymi maszynami. Nic dziwnego, że ta nowa funkcja TrickBot bardzo zaniepokoiła specjalistów ds. bezpieczeństwa.

Mając dostęp do oprogramowania układowego UEFI, atakujący są w stanie uzyskać trwałą kontrolę nad urządzeniem – niczego nie zmieni w tym wypadku ponowna instalacja systemu operacyjnego lub wymiana dysków twardych. Złośliwy kod zostaje wstrzyknięty we firmware (bootkity) jest niewidoczny dla rozwiązań zabezpieczających ponieważ ładuje się on w początkowej fazie sekwencji rozruchowej komputera, czyli przed wszystkimi innymi składnikami.

Celem są platformy Intel

Nowy moduł TrickBoot pozwala weryfikować, czy na danej maszynie znajdują się luki w oprogramowaniu UEFI.

Weryfikuje on, czy ochrona przed zapisem UEFI / BIOS jest aktywna za pomocą sterownika RwDrv.sys od RWEverything. Jest to bezpłatne narzędzie, umożliwiające dostęp do komponentów sprzętowych, takich jak układ pamięci SPI flash. To właśnie on przechowuje oprogramowanie układowe systemu BIOS / UEFI. Atakujący zaimplementowali mechanizm, który sprawdza pojedynczy mikroukład w zaatakowanym systemie.

Specjaliści analizujący nowy moduł odkryli, że uruchamiania on zapytani PCH w celu określenia konkretnego modelu PCH działającego w systemie, identyfikując w ten sposób platformę. Informacje te pozwalają również atakującemu sprawdzić, czy platforma jest podatna na atak, czy nie.

Atakujący wykorzystują również narzędzia z biblioteki do eksploatacji oprogramowania układowego o nazwie fwexpl.Do. W ten sposób są w stanie:

Odczytywać dane ze sprzętowych portów IO.

Wywołać sterownik rwdrv.sys, aby zapisać dane na sprzętowych portach IO.

Wywołać sterownik rwdrv.sys, aby odczytać dane z adresów pamięci fizycznej.

Wywołać sterownik rwdrv.sys, aby zapisać dane na adresy pamięci fizycznej.

Operatorzy TrickBot tworząc taki moduł jasno „zdradzili” jaki cel im przyświeca – chcą zwiększyć kontrolę nad zainfekowanymi maszynami. Botnet składa się obecnie z tysięcy zainfekowanych urządzeń. A najatrakcyjniejsze cele (a potem wszystkie pozostałe), będą od nich całkowicie zależne. Teraz atakujący mogą wyszukać z nich najbardziej atrakcyjne cele ma już tysiące zainfekowanych maszyn, z których aktor może wybierać najcenniejsze cele.

Na ten moment celem ataku są wyłącznie platformy Intel – Skylake, Kaby Lake, Coffee Lake, Comet Lake.

3. Analiza Crutch: kolejny backdoor w arsenale grupy Turla APT w natarciu

Specjaliści z ESET odkryli nieudokumentowany backdoor i stealer dokumentów. Nazwany Crutch używany był od 2015 roku do co najmniej początku 2020 r. Odnotowano go w ataku na Ministerstwo Spraw Zagranicznych jednego z krajów członkowskich Unii Europejskiej.

Badaczom udało się zidentyfikować podobieństwa między Crutchem, a innym backdoorem z arsenału Turli – Gazer, znanym również jako WhiteBear. Obie próbki mają podobne droppery, które zostały umieszczone w C:\Intel\~intel_upd.exe na tej samej maszynie w odstępie pięciu dni we wrześniu 2017 r. Oba wspomniane powyżej zagrożenia upuszczają pliki CAB zawierające różne składniki złośliwego oprogramowania. Loadery, czyli programy ładujące z kolei, mają wyraźnie powiązane ścieżki PDB i odszyfrowują swoje ładunki przy użyciu tego samego klucza RC4.

Według ESET, Turla użyła zestawu narzędzi Crutch w ataku na Ministerstwo Spraw Zagranicznych kraju członkowskiego UE. Narzędzia te zostały zaprojektowane w celu eksfiltracji poufnych dokumentów i innych plików na konta Dropbox kontrolowane przez operatorów grupy. Co ciekawe, same komendy są wykonywane ręcznie przez operatorów.

Crutch prawdopodobnie wchodzi do gry, już po tym jak operatorzy włamią się do sieci organizacji. Jak? Pierwsza hipoteza zakłada użycie tzw. first-stage implant, jakim jest np. Skipper. Druga – wykorzystanie PowerShell Empire. Na ten moment nie wiadomo jeszcze, w jaki sposób złośliwy skrypt miałby pojawić się na komputerze – nie można jednak wykluczyć dokumentu phishingowego. Należy zauważyć, że skrypty PowerShell Empire korzystały z OneDrive i Dropbox.

Backdoor jest w stanie ominąć niektóre warstwy bezpieczeństwa, nadużywając legalnej infrastruktury – w tym przypadku Dropbox. Celem jest wtopienie się w normalny ruch sieciowy podczas eksfiltracji skradzionych dokumentów i otrzymywania poleceń od operatorów.

Nowa wersja Clutch zawiera następujące składniki: bibliotekę DLL (outllib.dll), oryginalną wyszukiwarkę Outlook Item Finder z programu Microsoft Outlook, wiarygodną bibliotekę DLL zależną od finder.exe, plik konfiguracyjny Crutch zawierający token API Dropbox, oryginalne narzędzie RAR i czystą wersję narzędzia Wget dla systemu Windows. Schemat ataku wygląda następująco:

Crutch pokazuje, że w arsenale Turli nie brakuje nowych lub jeszcze nieudokumentowanych backdoorów. Instytucje rządowe powinny mieć się na baczności – to właśnie je upatrzyli sobie operatorzy.

4. Setki milionów użytkowników Androida narażonych na stary błąd – podatne 8% wszystkich appek

Setki milionów użytkowników Androida jest potencjalnie narażonych na ryzyko zhakowania. Wszystko z powodu wykorzystywania przez appki nie zaktualizowanej wersji Android Play Core Library podatnej na lukę CVE-2020-8913. Zagrożenie dotyczy obecnie 8% wszystkich aplikacji dostępnych w Google Play Store. Wśród nich: Microsoft Edge, Grindr, OKCupid i Cisco Teams.

Luka występuje w starszych wersjach Play Core – bardzo popularnej biblioteki Java udostępnionej przez Google. Programiści mogą osadzać ją w swoich aplikacjach, aby wchodzić w interakcje z oficjalnym portalem Play Store.

Na początku tego roku specjaliści z Oversecured odkryli poważną lukę (CVE-2020-8913) w tej bibliotece. Złośliwa aplikacja zainstalowana na urządzeniu użytkownika mogła dzięki niej wprowadzić fałszywy kod do innych aplikacji i wykradać poufne dane – takie jak hasła, zdjęcia, kody 2FA i wiele więcej. Poniższe wideo prezentuje demo takiego ataku:

W marcu Google załatał błąd. Niestety, specjaliści z Check Point odkryli, że sześć miesięcy później, 13% wszystkich aplikacji w Play Store nadal używało przestarzałej biblioteki, a zaledwie 5% bezpiecznej wersji.

Aplikacje, które spełniły swoje obowiązki wobec użytkowników i zaktualizowały bibliotekę, to m.in.: Facebook, Instagram, Snapchat, WhatsApp i Chrome.

Wśród aplikacji z największymi bazami użytkowników, które nie wprowadziły poprawki znalazły się: Microsoft Edge, Grindr, OKCupid, Cisco Teams, Viber i Booking.com. Check Point poinformował producentów, ale 3 miesiące później tylko Booking i Viber załatały błąd.

Warto zauważyć, że luka jest niezwykle łatwa do wykorzystania. Jedyne, co musi zrobić haker, to stworzyć aplikację „hello world”, która przemyci niebezpieczny plik do podatnej legalnej appki, a ta przeniesie go do zweryfikowanego folderu plików ze ścieżką file-traversal. Następnie może rozsiąść się wygodnie i obserwować, jak dzieje się magia…