Mamy za sobą wyjątkowo gorący tydzień. NVIDIA wydała pilne aktualizacje dla GeForce Experience i sterownika GPU Display Driver. Update jest ważny, ponieważ luki można potencjalnie wykorzystać do przeprowadzenia ataku DoS i kradzieży danych. Co jeszcze? Zdradzamy modus operandi DarkUniverse, piszemy o ataku na ConnectWise. Z ciekawostek? Okazało się, że Smart Device można zhackować za pomocą… lasera. Kto by pomyślał. Zapraszamy do lektury.

1. Exploit as a Service z całą paczką niespodzianek

Specjaliści z TrendMicro analizując kampanię odpowiedzialną za infekcje DarkRAT i njRAT natrafili na zestaw expliotów na sprzedaż z bardzo oryginalną dystrybucją.

Zagrożenie wykorzystuje niedawno odkryte podatności we Flash oraz Microsoft Internet Explorer (w przypadku IE również te starsze).

Recykling treści. Atakujący „zaczerpnęli” kod źródłowy z publicznie dostępnych zestawów zagrożeń. Dalsze poszukiwania rzuciły światło na coś jeszcze. Mianowicie na istnienie platformy, która w prosty sposób pozwala dostarczać kod exploit’ów bezpośrednio do klientów końcowych. Atak inicjuje złośliwa reklama wyświetlana na blogu poświęconym blockchain. Analiza kodu źródłowego strony pokazała, że jej zawartość została skopiowana z pomocą HTTrack i wzbogacona o ukryty iframe, odpowiedzialny za załadowanie expliot’a. Panel Capesand umożliwia „pracującym” na nim osobom sprawdzać status użycia zestawu exploitów oraz pobrać kod źródłowy, który następnie można umieścić na własnym serwerze.

Kolejną interesującą kwestią, jest fakt że Capesand EK nie stanowi części pakietu z kodem źródłowym odpowiedzialnym za frontend. Jak więc przebiega atak? Capesand wysyła żądanie do serwera API i stamtąd pobiera potrzebne komponenty. Żądanie zawiera szereg informacji, w tym:

- Nazwę wywoływanego exploit’a,

- URL exploit’a,

- Adres IP ofiary

- User-agent przeglądarki ofiary,

- HTTP referer strony z której przekierowało ofiarę.

Zanim jednak dane zostaną przesłane dalej są one szyfrowane algorytmem AES z pomocą klucza API znajdującego się wewnątrz pliku konfiguracyjnego.

Przestępcy skopiowali także inne serwisy. W celu uniknięcia wykrycia posługują się bardzo zbliżonymi nazwami domen. Ktoś nieostrożny może więc dosyć łatwo paść ofiarą oszustwa.

2. ConnectWise na celowniku hackerów

ConnectWise Automate umożliwia zarządzanie potężną siecią komputerów (oraz innych urządzeń). To typowy przykład oprogramowania, po które sięgają duże firmy posiadające liczne oddziały oraz biura w różnych lokalizacjach.

Łatwy zysk? Hackerzy zapewne doszli właśnie do takiego wniosku. W oświadczeniu sprzed kilku dni ConnectWise ostrzega, że cyberprzestępcy próbują wykorzystać ich rozwiązanie do przejęcia serwerów należących do klientów oraz wpuszczenia wewnątrz firmowej sieci ransomware. Raporty pokazują, że atakujący wykorzystują do tego celu otwarte porty, na których bazuje aplikacja Automate.

Firma zaleca zapoznanie się ze wskazówkami, zamieszczonymi na portalu wsparcia technicznego. Sprawdzić w jaki sposób przeprowadzać bezpieczną instalację programu na własnej infrastrukturze, czy jak zblokować możliwy atak. Specjaliści opisali również sposób w jaki należy zabezpieczyć wrażliwe porty (czyli takie, które można wyszukać w internecie).

Wielu klientów jest jednak zdania, że ilość upublicznionych informacji jest stanowczo za mała. Które porty atakują przestępcy? Jakim exploit’em się posługują? I nie ma co się im dziwić. Jeśli wiesz, że jesteś możliwym celem ataku robisz wszystko, aby do niego nie dopuścić (przynajmniej w teorii). Informacje, które firma zachowała dla siebie mogą powstrzymać inne działania hackerów. Skoro świat już wie o ataku, będą zapewne szukać innych metod wdarcia się firmowych sieci.

3. DarkUniverse czyli bardzo tajemniczy framework APT

DarkUniverse jest interesującym przykładem profesjonalnego narzędzia szpiegowskiego, które wykorzystywano przez przynajmniej 8 lat.

Malware zawiera wszystkie moduły potrzebne do zbierania informacji nt. użytkownika oraz zainfekowanego systemu. Z uwagi na pewne podobieństwo w kodzie, twórcy DU są zapewne w jakiś sposób powiązani z ItaDuke. Wróćmy jednak do początku…

DarkUniverse był aktywny w okresie od 2009 do 2017 r. W ataku posługiwano się exploit’ami PDF (do wstrzykiwania malware) oraz kontami… Twitter. Portal posłużył przestępcom do przechowywania adresów URL serwerów C&C.

Atakujący w kampanii wykorzystali spersonalizowany phishing (spear phishing). Zamiast rozsyłać malspam do milionów użytkowników, rozesłali go tylko do kilkudziesięciu (lub kilkuset). Każdy mail został przygotowany w taki sposób by zwrócić uwagę odbiorcy i skłonić go do otwarcia dokumentu Microsoft Office.

Ciekawostka: każda próbka malware została skompilowana dosłownie chwilę przed jej wysłaniem.

Osadzony w dokumencie Word plik .exe wypakowywał dwa złośliwe pliki – updater.mod i glue30.dll – następnie zapisywał je w katalogu bieżącym malware:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Reorder.

Następnie program kopiował właściwy rundll32.exe i wykorzystywał go do uruchomienia biblioteki updater.mod. Ten moduł zawierał tylko jedną funkcję – callme@16 – która odpowiadała za komunikację z serwerami C&C. Przestępcy postawili na chmurę. Wszystkie serwery zostały powiązane z usługą mydrive.ch. Każda z ofiar otrzymała „własne” konto.

So persistent…

Mechanizm persistence zawarty w callme@16 odpowiadał za uruchamianie malware po restarcie systemu. Jeśli z jakiegoś powodu stawało się to niemożliwe, moduł updater.mod przywracał oryginalne ustawienia.

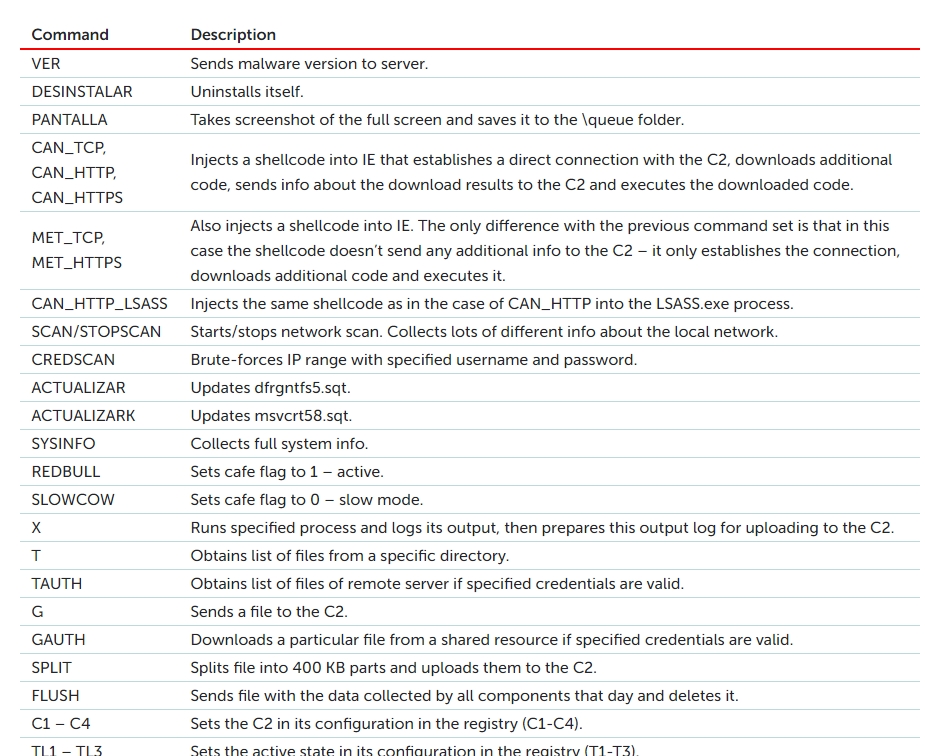

Wszystkie moduły malware zostały zaszyfrowane za pomocą niestandardowego algorytmu. Dane uwierzytelniające kont C&C były przechowywane w konfiguracji rejestru. Dodatkowo updater.mod przechowywał zaszyfrowany string w pliku .exe. Konfiguracja określała jak często updater.mod wywołuje C&C. Jednak to, co było naprawdę interesujące to dfrgntfs5.sqt. Prosty moduł, który zawierał jednak imponującą listę komend z serwera C&C.

Kto dał się złapać? Tak naprawdę do dziś nie znamy prawdziwej liczy. Kaspersky Lab odnotował 20 ofiar w obszaru Syrii, Iranu, Afganistanu, Tanzanii, Etiopii, Sudanu, Rosji, Białorusi oraz Zjednoczonych Emiratów Arabskich. Ale jest ich zapewne dużo więcej. Co ciekawe na liście znalazła się także… armia.

4. Masz maila z Sądu – odbierzesz?

W nowej kampanii phishingowej przestępcy podszywają się pod brytyjskie Ministerstwo Sprawiedliwości. Za pomocą maili o tematyce wezwań sądowych infekują urządzenia złośliwym oprogramowaniem kradnącym informacje – Predator the Thief.

Akt oskarżenia. Kampania kierowana jest głównie do firm handlowych i ubezpieczeniowych. Ofiary dowiadują się, że mają dwa tygodnie na ustosunkowanie się do treści zawiadomienia, a szczegóły na temat powodu wezwania znajdują się w linku. Ci, którzy dadzą się ponieść emocjom po prostu klikną w link prowadzący do łańcucha przekierowań, na którego końcu znajduje się dokument Word ze złośliwymi makrami. Ten rzekomo zawiera listę dokumentów, które należy przygotować do sądu. A skoro zaszedłeś tak daleko…nie sprawdzisz?

Proces. Link otwiera najpierw dokument GoogleDocs zawierający link przekierowujący do OneDrive, który pobiera dokument Word jako pierwszy nośnik złośliwego oprogramowania. Następnie makra pobierają malware za pomocą PowerShell.

Predator the Thief to publicznie sprzedawane złośliwe oprogramowanie do kradzieży danych zawierające w pakiecie builder i panel C2. Jego twórcy świadczą również usługi obsługi klienta za pośrednictwem kanałów Telegram.

Wyrok. Po zainfekowaniu program zaczyna kraść informacje z różnych folderów, w tym dokumentów i plików kryptowalut. Zbiera również pliki cookie z obszernej listy przeglądarek internetowych (w tym Chrome i Firefox), poświadczenia konta dla aplikacji takich jak Filezilla, WinFTP, Steam i Discord, a także migawki ekranu.

Pojawiam się i znikam. Wszystkie dane są następnie konsolidowane, pakowane i wysyłane wraz z danymi odcisków palców i konfiguracją sieci na serwer C2 za pośrednictwem żądań HTTP POST. Po zebraniu i wysłaniu informacji, plik binarny usuwa części infekcji i sam się usuwa.

Lista adresów IP, domen serwerów C2, przekierowań i adres URL dokumentów używanych jako przynęty można znaleźć w raporcie firmy Cofense, która wykryła zagrożenie.

5. NVIDIA łata luki prowadzące do ataku DoS i kradzieży danych

NVIDIA załatała zestaw poważnych luk w zabezpieczeniach oprogramowania graficznego GeForce Experience i sterownika karty graficznej GPU Display Driver.

W czwartek firma opublikowała dwa osobne raporty bezpieczeństwa wyszczególniające luki w zabezpieczeniach. Najgorsze z nich mogły prowadzić do wykonania kodu lub ujawnienia informacji.

Do trzech razy sztuka. Z NVIDIA GeForce Experience usunięte zostały trzy błędy. Pierwszy, CVE – 2019‑5701, dotyczył GameStream. Po włączeniu atakujący z dostępem lokalnym mógł załadować biblioteki DLL sterowników grafiki Intel bez sprawdzania poprawności ścieżki, co mogło potencjalnie prowadzić do wykonania dowolnego kodu, eskalacji uprawnień, ataku DoS lub ujawnienia informacji.

Drugi błąd, CVE – 2019–5689, wystąpił w programie do pobierania NVIDIA GeForce. Osoba atakująca mogła stworzyć i wykonać kod do przesyłania i zapisywania złośliwych plików, co podobnie jak w poprzednim przypadku mogło spowodować wykonanie kodu, DoS lub wyciek informacji.

Trzecia usterka bezpieczeństwa, CVE – 2019-59595, została wykryta w komponencie GeForce. Osoba atakująca potrzebowała co prawda lokalnego i uprzywilejowanego dostępu, ale z nim możliwe było użycie nieprawidłowego ładowania biblioteki DLL systemu Windows w celu przeprowadzenia ataku DoS lub kradzieży danych.

Usunięto również sześć luk w sterowniku karty graficznej NVIDIA dla Windows. Najbardziej krytycznym z nich, CVE – 2019–5690, był problem z obsługą warstwy jądra systemu. Rozmiar danych wejściowych nie był weryfikowany, co prowadziło do ataku DoS lub eskalacji uprawnień.

6. Hakerzy mogą rozkazywać Siri, Alexie lub Google z użyciem…lasera

Zespół naukowców zajmujących się cyberbezpieczeństwem odkrył technikę zdalnego wydawania niesłyszalnych i niewidzialnych poleceń do urządzeń sterowanych głosem. To możliwe za pomocą…lasera i jego światła.

Hack nazwany „Light Commands” polega na podatności na uszkodzenia mikrofonów MEMS wbudowanych w powszechnie stosowane systemy sterowane głosem, które niezamierzenie reagują na światło tak, jakby było dźwiękiem.

Atak światłem? Według eksperymentów prowadzonych przez zespół naukowców atakujący może wywołać atak stojąc w odległości kilku metrów od urządzenia. Jak? Modulując amplitudę światła laserowego w celu wytworzenia fali ciśnienia akustycznego. W ten sposób może oszukać mikrofony i wytworzyć sygnały elektryczne, które zostaną odebrane jako prawdziwy dźwięk.

Kto narażony?

Inteligentni asystenci głosowi w telefonach, tabletach i innych urządzeniach, takich jak Google Home i Nest Cam IQ, Amazon Alexa i Echo, Siri czy Facebook Portal.

Na tym filmie możemy zobaczyć, jak laser każe Google otworzyć garaż: wideo

Udało się również dokonać tego z pomieszczenia oddalonego o 70 metrów, w dodatku przez szklaną szybę: wideo

Maksymalny zasięg ataku zależy od mocy lasera, intensywności światła i oczywiście umiejętności celowania. Zmniejszyć go mogą bariery fizyczne (np. okna) i absorpcja fal ultradźwiękowych w powietrzu.

Koszt ataku? Stosunkowo niski. Potrzebny jest prosty wskaźnik laserowy (koszt poniżej 80 zł), sterownik laserowy (ok 1500 zł) i wzmacniacz dźwięku (120 zł). Do ataków z odległości dochodzi jeszcze koszt teleobiektywu (800 zł).

Jak się uchronić? Twórcy oprogramowania powinni oferować użytkownikom dodanie dodatkowej warstwy uwierzytelnienia przed przetwarzaniem poleceń. Na razie najlepszym i dostępnym rozwiązaniem jest fizyczne zablokowanie asystenta głosowego.

Science-fiction? Niekoniecznie. Pentagon już testuje laser, który potrafi rozpoznać ludzi na podstawie…bicia serca. Jetson, bo tak został nazwany prototyp, potrafi robić to na odległość nawet 200 metrów i to przez ubranie. Jak? Serce każdego z nas jest inne – podobnie jak tęczówka lub odcisk palca. Jego uderzenia mogą posłużyć do naszej identyfikacji. Nawet na odległość. To dopiero brzmi jak pieśń przyszłości, prawda?