Co łączy Taylor Swift z botnetem MyKingz (podpowiadamy: steganografia)? Czy dałbyś się złapać na zgrabnie napisany malspam, z informacjami o zbliżającym się przyjęciu świątecznym? W tym tygodniu jeszcze o najgorszych hasłach 2019, problemach z roaterami TP-Link, nowym ransomware na wynajem (RaaS) oraz wycieku danych z Facebooka (tylko 267 mln użytkowników).

1. Emotet zaprasza Cię na „złośliwe” przyjęcie świąteczne

Zbliżają się święta. Z głośników wydobywa się „Last Christmas” George’a Michael’a, sklepowe witryny przyciągają uwagę pięknym wyglądem. Tymczasem przestępcy mają nadzieję, że zatracimy się w całym tym przedświątecznym szaleństwie i dużo łatwiej padniemy ofiarą ich działań.

Z pewnością wielu tę strategię wypróbowało. Jednak mało kto jest w stanie przeprowadzić kampanię malspam, jak grupa odpowiedzialna za trojana Emotet. Tym razem przestępcy przygotowali wiadomość udającą zaproszenie na przyjęcie świąteczne. Warto dodać, że została one bardzo zgrabnie napisana. Zaczynając od dobrze wybranego tytułu – „Przyjęcie świąteczne” – informacji o zbiórce na choinkę, a kończąc na żartobliwym wymogu ubrania się w możliwie najbrzydszy świąteczny sweter. Mail posiada także załącznik „Świąteczne menu.doc”. Jego otwarcie i włączenie edytowania inicjuje uruchomienie złośliwych makr, które z kolei instalują na urządzaniu Emotet. Co dzieje się w dalszych krokach? Komputer ofiary posłuży oczywiście do rozsyłania dalszego spamu. Jednak poza tym na urządzeniu zostanie zainstalowany TrickBot, którego rola jest bardzo prosta – wykrada dane. Należy się także liczyć z faktem, że w ostatnim etapie infekcji przestępcy wpuszczą na urządzenie jeszcze ransomware.

Jedną z ostatnich ofiar Emotet jest… Frankfurt. Tak, chodzi dokładnie o jedno z największych centrów finansowych na świecie i siedzibę Europejskiego Banku Centralnego. Aby usunąć zagrożenie i zapobiec możliwemu atakowi ransomware, miasto zdecydowało się wyłączyć sieć IT.

2. Złota Malina w kategorii Najgorsze hasło roku 2019 trafia do…

Co można zrobić, jeśli dysponuje się „listą” 500 mln haseł pochodzących z różnych wycieków jakie miały miejsce w bieżącym roku? Można na przykład w ramach podsumowań przygotować listę 200 najpopularniejszych haseł (proponujemy z niej jednak nie korzystać).

Słabe hasła, które łatwo zapamiętać, do tego wykorzystywane w wielu usługach online – to recepta na katastrofę. Po raz kolejny to właśnie złe nawyki samych użytkowników, narażają ich na przejęcie konta lub utratę danych.

Wyniki są bardzo zbliżone do tych, które w ostatnich latach publikowało SplashData. Poniżej publikujemy Top25 z 200 najpopularniejszych i najniebezpieczniejszych haseł 2019:

12345, 123456, 123456789, test1, password, 12345678, zinch, g_czechout, asdf, qwerty, 1234567890, 1234567, Aa123456., Iloveyou, 1234, abc123, 111111, 123123, dubsmash, test, princess, qwertyuiop, sunshine, BvtTest123, 11111.

Przełom roku to także okres stawiania sobie nowych celów i noworocznych postanowień. Może więc w ramach rachunku sumienia warto zmienić podejście do cyberbezpieczeństwa? Nie masz pomysłu na własne to-do-list? Przygotowaliśmy je za ciebie:

- Wykasuj konta w serwisach i portalach z których już się nie korzystasz.

- Sprawdź za pomocą haveibeenpawned.com, czy Twój adres e-mail nie krąży już po internecie.

- Zmień wszystkie swoje hasła – postaraj się, żeby każda usługa posiadała unikalne i silne hasło logowania.

- Zacznij korzystać z 2FA.

- Zacznij korzystać z password managera.

3. Zeppelin, czyli nowy ransomware na wynajem

Pierwsze próbki nowego ransomware pojawiły się okolicy 6 listopada. Przestępcy obrali sobie za cel specjalnie wyselekcjonowane firmy z sektorów IT oraz medycznego z Europy i USA. Binaria Zeppelina zaprojektowano w taki sposób, aby zagrożenie zaprzestało działań jeśli urządzenie znajduje się na terenie Rosji lub krajów wchodzących w skład dawnego ZSSR.

Początkowo specjaliści nie byli pewni w jaki sposób nowy ransowmare jest dokładnie dystrybuowany. Podejrzewano wykorzystanie rozwiązań typu remote control. Dziś już mamy tego potwierdzenie. Atakujący posługują się m.in. MSC ScreenConnect (obecnie ConnectWise Control).

ConnectWise Control to oprogramowanie do zdalnego zarządzania. Jest ono powszechnie używane przez MSP i specjalistów IT w celu wykonania zdalnego połączenia z komputerem klienta. Atakujący instalują na zainfekowanej stacji roboczej klienta ScreenConnect. Po jej zakończeniu uruchamia się usługa ScreenConnect.ClientService.exe, która przez cały czas pracuje w tle oczekując na zdalne połączenie. Z pomocą ScreenConnect hackerzy są w stanie eksfiltrować dane z kopii zapasowych, pobrać malware oraz dodatkowe narzędzi typu post-exploitation, a także zainstalować trojana, który umożliwia kradzież danych. Dopiero na sam koniec przestępcy wpuszczają do firmowej sieci Zeppelin’a.

Szczególnie interesujący wydaje się fakt, że to właśnie atakujący wdrożyli na przejętych urządzeniach oprogramowanie ScreenConnect. Zazwyczaj w takich sytuacjach mamy do czynienia ze zhackowaniem service provider’a i dopiero na dalszym etapie zainfekowania jego klientów.

4. Błąd routera TP-Link umożliwia atakującym logowanie się bez hasła

TP-Link załatał krytyczną lukę (CVE-2019-7405) wpływającą na niektóre routery Archer. Mogłaby umożliwić atakującym unieważnienie haseł administratora, zdalne przejęcie kontroli nad konfiguracją routera za pośrednictwem Telnet w sieci lokalnej (LAN) oraz połączyć się z serwerem FTP przez serwer LAN i sieć WAN.

Nieważne hasło. Aby wykorzystać tę lukę, atakujący muszą wysłać żądanie HTTP zawierające ciąg znaków dłuższy niż dozwolona liczba bajtów, w wyniku czego hasło użytkownika jest całkowicie unieważnione i zastąpione pustą wartością.

Co ciekawe, działa to pomimo weryfikacji poprawności, ponieważ sprawdzane są wyłącznie nagłówki HTTP strony odsyłającej. Pozwala to atakującemu oszukać usługę httpd routera i użyć zakodowaną wartość tplinkwifi.net., aby żądanie zostało rozpoznane jako prawidłowe.

Ponieważ jedynym typem użytkowników na tych routerach jest administrator z pełnymi uprawnieniami, ominięcie procesu uwierzytelniania automatycznie daje przestępcom dostęp do jego uprawnień oraz możliwość przejęcia urządzenia.

Pierwotni użytkownicy mogą zostać zablokowani i nie będą mogli dłużej logować się do swoich usług przez interface ponieważ strona nie będzie akceptowała żadnych haseł (o czym użytkownik nie będzie wiedział). W takim przypadku ofiara może utracić dostęp do konsoli, a nawet powłoki, a tym samym nie będzie w stanie przywrócić nowego hasła.

Co gorsza, nawet jeśli właściciel routera ustawi nowe hasło na urządzeniu, osoby atakujące mogą ponownie unieważnić je innym żądaniem LAN / WAN / CGI, pozostawiając połączenia USB z wbudowanym serwerem FTP jako jedyny sposób dostępu. Klucze szyfrowania RSA również automatycznie zawiodą, ponieważ nie będą działać z pustymi hasłami.

TP-Link wydał już łatki, które pomagają klientom chronić ich routery przed atakami z wykorzystaniem tej luki. Zalecamy pilną aktualizację routerów.

5. Dane 267 mln użytkowników Facebooka dostępne dla każdego

Facebook czy Intel – ciężko powiedzieć która z tych firm zaliczyła więcej cyber-wpadek. W tym tygodniu badacz bezpieczeństwa Bob Diachenko wraz z firmą Comparitech ujawnili wyciek danych ponad 267 milionów użytkowników Facebooka – numerów telefonów, nazwisk i profili społecznościowych. Baza, w której były przechowywane dane była dostępna na forum przez około dwa tygodnie. Co więcej nie była chroniona hasłem.

Badacze nie są pewni, w jaki sposób powstała ta baza. Mogła zostać nielegalnie skompilowana za pomocą procesu zwanego scrapingiem, w którym publicznie dostępne informacje są automatycznie kopiowane z internetu – w tym przypadku z profili na Facebooku. Mogło to również wynikać z nadużycia interfejsu API Facebooka. Ten jednak przestał zapewniać dostęp do numerów telefonów przed 2018 rokiem. Podejrzewa się, że baza mogła powstać przed tym momentem.

Za operacją stała najprawdopodobniej organizacja przestępcza z Wietnamu.

Zagrożenie? Ujawnione dane mogą zostać wykorzystane przez podmioty atakujące do prowadzenia spamu i kampanii phishingowych na dużą skalę.

Teraz przechodzimy do tematu zamykającego ostatnie wydanie Centrum Bezpieczeństwa w roku 2019 – steganografia.

6. Botnet kopiący kryptowaluty ukrywa złośliwy plik EXE w zdjęciu Taylor Swift (steganografia)

Operatorzy botnetu MyKingz (Smominru/DarkCloud/Hexmen) kopiącego kryptowaluty użyli zdjęcia piosenkarki pop, Taylor Swift, aby ukryć ładunki złośliwego oprogramowania wysyłane na zainfekowane komputery.

MyKingz (Smominru, DarkCloud lub Hexmen) został po raz pierwszy zauważony pod koniec 2017 roku. Od tego czasu jest przykładem jednego z najbardziej groźnych botnetów do kopania kryptowalut na rynku. Posiada jeden z bardziej zróżnicowanych mechanizmów skanowania i infekcji oraz jest wysoce stargetowany – od MySQL do MS-SQL, od Telnetu do SSH, od RDP do rzadszych IPC czy WMI.

Przez to też niezwykle szybki. W pierwszych miesiącach zainfekował ponad 0,5 mln systemów Windows zarabiając równowartość 2,3 mln dolarów w Monero (XMR). Szacuje się, że infekuje 4700 nowych systemów dziennie.

W tym miesiącu Sophos odkrył najnowszy modus operandi tego botnetu. Nie jest to jakaś radykalna zmiana, ale warto jej się przyjrzeć.

Steganografia w rękach przestępców

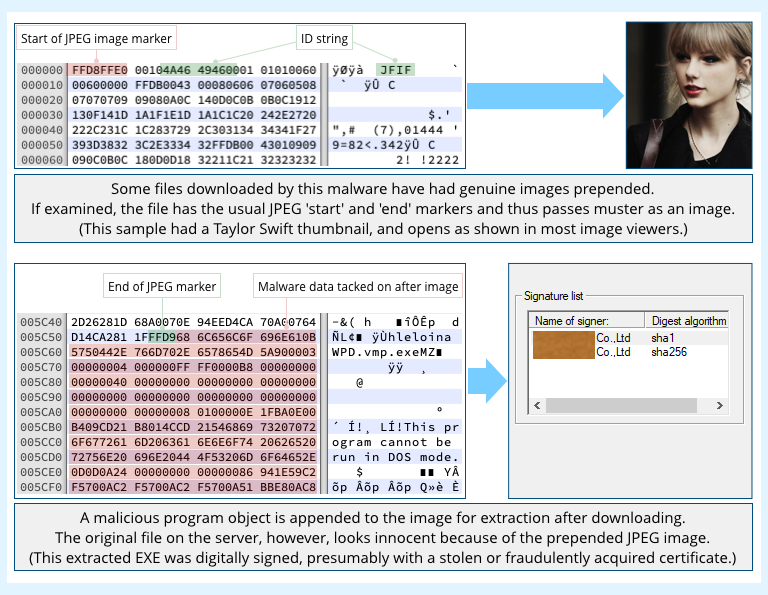

Według Sophos, grupa od MyKingz eksperymentuje teraz ze steganografią (pisaliśmy o tej technice np tutaj lub tutaj), która pozwala jej ukrywać złośliwe ładunki w legalnych plikach. W tym przypadku złośliwy plik EXE został umieszony w obrazie JPEG piosenkarki pop, Taylor Swift. Celem tej techniki jest oszukanie oprogramowania zabezpieczającego działającego w firmowych sieciach, które ma myśleć, że pobiera niegroźny plik JPEG, podczas gdy za nim kryje się złośliwy EXE.

To nie pierwszy raz, kiedy steganografia jest bronią w rękach przestępców. W ubiegłym roku wykorzystano zdjęcie aktorki Scarlett Johansson do wdrożenia złośliwego oprogramowania na zhakowanych bazach danych PostgreSQL. Przestępcy nie ograniczają się jednak wyłącznie do zdjęć. Eksperymentują również z innymi formatami plików, m.in. audio WAV.

Steganografia w Centrum Bezpieczeństwa

artykuł #1 | artykuł #2 | artykuł #3 | artykuł #4 | artykuł #5