Rozpoczynamy właśnie kolejny tydzień 2021 roku, a wciąż ciągnie się za nami afera SolarWinds. Tym razem okazuje się, że atakujący dotarli do kodu źródłowego Microsoft. We wpisie rozpoczynającym dzisiejszy przegląd odpowiadamy na pytanie, co to oznacza dla użytkowników i samej organizacji. Ponadto: Babuk Locker, czyli nowy rok, nowy ransomware, SMS phishing na PayPal, a także nowa technika identyfikacji ofiar cyberataków.

1. Afera SolarWinds: atakujący dotarli do kodu źródłowego Microsoft. Co to oznacza dla użytkowników i organizacji?

Microsoft potwierdził w zeszłym tygodniu, że atakujący byli w stanie podejrzeć pewne fragmenty kodu źródłowego. Być może – na ten moment – nie oznacza to jakiegoś szczególnego wzrostu zagrożeń dla klientów Microsoft. Jednak dostęp do kodu źródłowego może ułatwić atakującym podjęcie pewnych działań.

Podczas wewnętrznego śledztwa Microsoft nie znalazł dowodów wskazujących na to, że atakujący uzyskali dostęp do środowiska produkcyjnego lub danych klientów. Systemy MS nie zostały również wykorzystane w kolejnych atakach na inne podmioty. Wykryto jednak, że jedno z wewnętrznych kont zostało wykorzystane do przeglądania kodu z kilku repozytoriów. W tym momencie najważniejszą informacją jest jednak fakt, że wspomniane konto nie posiadało uprawnień umożliwiających wprowadzanie zmian w kodzie, czy też systemach inżynieryjnych Microsoft.

Oprogramowanie Microsoftu należy do najczęściej wdrażanych na świecie. Jest więc atrakcyjnym celem, w szczególności dla zaawansowanych atakujących – a do takich z całą pewnością można zaliczyć osoby odpowiedzialne za aferę SolarWinds.

I chociaż jest to niepokojące – tym bardziej, że nie wiadomo co właściwie „zobaczyli” przestępcy – strategia modelowania zagrożeń przyjęta przez Microsoft zakłada, że atakujący mogą posiadać pewną wiedzę na temat ich kodu źródłowego. Microsoft nie podjął decyzji o otwarciu kodu źródłowego swojego oprogramowania, ale projektuje go z założeniem, że może się tak kiedyś zdarzyć. Oznacza to więc, że kod źródłowy można przeglądać, jednak przeglądanie kodu nie zwiększa ryzyka wystąpienia incydentów bezpieczeństwa.

Praktyka Microsoftu nie jest powszechna. Jednak ponieważ firma jest istotnym celem, a ludzie regularnie dokonują inżynierii wstecznej jej kodu, takie podejście ma sens.

Czy w takim razie coś nam grozi?

Powiedzmy to raz jeszcze – atakujący byli w stanie przeglądać kod źródłowy, a nie mogli go w żaden sposób edytować. Jednak ten poziom dostępu może okazać się pomocny w niektórych sytuacjach, jak na przykład przy pisaniu rootkitów.

Nadal wiele rzeczy na temat ataku jest nieznane. Co dokładnie zobaczyli atakujący? Gdzie był przechowywany kod, którego dotyczy problem? Czy atakujący mogły uzyskać dostęp do konta, które umożliwiłoby im zmianę kodu źródłowego? Na razie musimy pozostawić te pytania bez odpowiedzi. W międzyczasie specjaliści ds. bezpieczeństwa doradzają organizacjom korzystającym z rozwiązań Microsoft regularne instalowanie wszelkich poprawek bezpieczeństwa i trzymanie się podstaw cyberbezpieczeństwa. Tak mało, a tak dużo zarazem…

2. Nie daj się złapać! Nowa kampania SMS phishing chce cię przestraszyć nałożeniem ograniczeń na konto PayPal

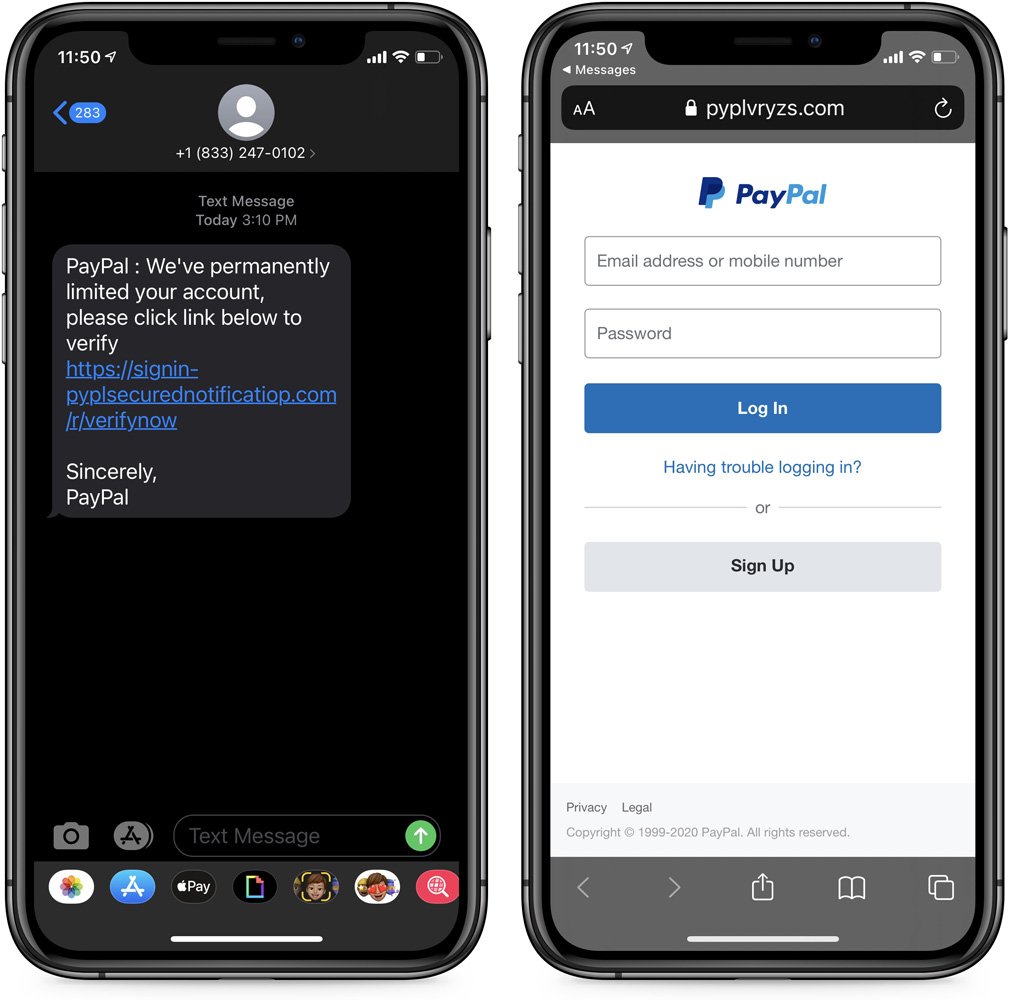

W najnowszej kampanii smishing (SMS text phishing) przestępcy podszywają się pod system PayPal i straszą trwałym ograniczeniem konta… Chyba że użytkownik w porę zweryfikuje swoje dane, klikając uprzednio w przesłany link.

Fakt: gdy PayPal wykryje podejrzaną aktywność na koncie, szybko zmienia ono status na „ograniczone”. W efekcie użytkownika owego konta dotykają tymczasowe restrykcje – ograniczenia w wypłacaniu, wysyłaniu lub otrzymywaniu pieniędzy.

Kliknięcie w link przenosi ofiarę na stronę phishingową, która prosi o zalogowanie się na konto – jak pokazano na poniższym obrazku.

Wypełnienie formularza i kliknięcie przycisku „Log In” skutkuje przekazaniem danych uwierzytelniających przestępcom. Jednak idą oni jeszcze o krok dalej. Jak to mówią – udało się raz, uda się ponownie. Przestępcy próbując zebrać więcej informacji o ofierze, w tym imię i nazwisko, datę urodzenia, adres, dane bankowe i więcej.

Oszustwa smishingowe w ostatnim czasie bardzo zyskały na popularności. Bardzo dobrą postawą jest więc traktowanie wszystkich tego typu wiadomości opatrzonych linkiem, jako podejrzanych. Jeśli ofiara da się złapać na przysłowiowy haczyk, wykradzione informacje posłużą zapewne do kradzieży tożsamości, przeprowadzenia oszustw bankowych lub „zwyczajnych” nieuczciwych zakupów. Dane mogą również trafić to większej bazy, która zostanie wystawiona na sprzedaż na DarkWeb. Jeśli ofiara dodatkowo stosuje te same dane uwierzytelniające do logowania się na inne konta – jak portale społecznościowe lub skrzynka pocztowa – przestępcy mogą podglądać jej aktywność lub odebrać jej do nich dostęp. A to tak naprawdę dopiero początek licznych problemów.

3. Nowy Rok, Nowy Ransomware: Babuk Locker atakuje

Oto pierwszy słynny Ransomware w 2021 r. – Babuk Locker, atak szyfrujący typu human-operated, już ma na koncie ataki na kilka dużych korporacji. Co najmniej jedna z nich zapłaciła okup o równowartości 85 tys. dolarów.

Kod Babuk Locker jest amatorski, ale obejmuje bezpieczne szyfrowanie (ChaCha8 i krzywą eliptyczną Diffiego-Hellmana), które uniemożliwia ofiarom darmowe odzyskanie plików. Na razie nie wiadomo również, w jaki sposób dostaje się na urządzenie ofiary.

Po uruchomieniu hakerzy mogą używać argumentu wiersza poleceń, aby kontrolować, w jaki sposób oprogramowanie ransomware powinno szyfrować udziały sieciowe i czy powinny one być szyfrowane przed lokalnym systemem plików. Argumenty wiersza polecenia, które kontrolują to zachowanie, to:

- lanfirst

- lansecond

- nolan

Ransomware zamyka różne procesy i usługi systemu Windows, znane z tego, że ich pliki pozostają otwarte i zapobiegają szyfrowaniu. Mowa tu o serwerach baz danych, serwerach pocztowych, oprogramowaniu do backupu, klientach poczty i przeglądarkach.

Podczas szyfrowania plików Babuk Locker używa zakodowanego na stałe rozszerzenia __ NIST_K571__ i dołącza je do każdego pliku. W każdym folderze tworzy notkę okupu. Jedna z takich notatek zawierała imię i nazwisko ofiary oraz linki do zdjęć świadczących o tym, że podczas ataku hakerzy ukradli niezaszyfrowane pliki. Strona ransomware nie jest wyszukana i zawiera po prostu ekran czatu, na którym ofiara może rozmawiać z przestępcami i negocjować kwotę okupu (która waha się między 60 a 80 tys. dolarów).

Autorzy Babuk Locker dążą do stworzenia dedykowanej witryny do publikowania skradzionych informacji zgodnie z najnowszym trendem podwójnego wymuszenia (double-extortion). Na razie jednak używają w tym celu forów hakerskich.

4. Nowy malware wykorzystuje WiFi BSSID do identyfikacji ofiar

Wiesz jak cyberprzestępcy identyfikują lokalizacje ofiar, które infekują złośliwym oprogramowaniem? Zazwyczaj polegają na prostej technice, w której przechwytują adres IP ofiary i porównują go z bazą danych IP-to-geo firmy MaxMind. Uzyskują tym samym przybliżoną lokalizację geograficzną ofiary. Jednak bazy danych IP-to-Geo są znane ze swoich szalenie niedokładnych wyników. Firmy telekomunikacyjne i centra danych mają bowiem tendencję do nabywania lub wynajmowania bloków adresów IP na wolnym rynku.

Niektórzy przestępcy sięgają więc po technikę BSSID. Badacz z SANS Internet Storm Center, Xavier Mertens wpadł na trop nowego szczepu złośliwego oprogramowania. Wykorzystuje on adres MAC punktu dostępu WiFi, aby uzyskać te informacje. BSSID (Basic Service Set Identifier) to w zasadzie fizyczny adres MAC routera bezprzewodowego lub punktu dostępu, z którego użytkownik korzysta do łączenia się z WiFi.

Możesz sprawdzić BSSID w systemach Windows, uruchamiając polecenie:

netsh wlan show interfaces | find „BSSID”

Wracając do malware…

Mertens twierdzi, że złośliwe oprogramowanie, które odkrył, zbierało BSSID, a następnie sprawdzało je w bezpłatnej bazie danych BSSID-to-geo. Zarządza nią Alexander Mylnikov. Ta baza danych jest zbiorem znanych identyfikatorów BSSID i ostatniej lokalizacji geograficznej, w której zostały wykryte.

Tego typu bazy są obecnie dość powszechne. Zwykle używane są przez operatorów aplikacji mobilnych jako alternatywne sposoby śledzenia użytkowników, którzy nie mogą uzyskać bezpośredniego dostępu do danych o lokalizacji telefonu.

Sprawdzenie BSSID w bazie danych Mylnikova umożliwiłoby skuteczne określenie fizycznego położenia geograficznego punktu dostępu WiFi, którego ofiara używała do uzyskania dostępu do Internetu. Jest to bardzo dokładny sposób na ustalenie położenia geograficznego ofiary. W dodatku, użycie obu metod jednocześnie mogłoby umożliwić uzyskanie niemal 100% wyników.