Exploit Autodesk 3ds Max / Sztuczki Qbot / SunCrypt Ransomware

Autodesk 3ds Max – rozbudowany program stosowany przez architektów posiada poważną lukę. Ostatnio wykorzystano ją w zuchwałym ataku na firmę słynącą z projektów luksusowych nieruchomości. W dzisiejszym przeglądzie newsów przyglądamy się również nowym sposobom na phishing, kolejnym sztuczkom autorów Qbot oraz wracamy do tematu kartelu ransomware.

1. Przestępcy wykorzystują Unicode i HTML do wprowadzania w błąd filtrów antyphishingowych

Cyberprzestępców powiększyli swój arsenał. Tym razem sięgnęli po sztuczki z HTML/CSS oraz Unicode i w efekcie całkiem skutecznie omijają narzędzia blokujące podejrzane wiadomości.

Można więc śmiało powiedzieć, że w tym roku zetknęliśmy się już z kilkoma innowacyjnymi technikami phishingu.

Niektórzy przestępcy ukrywają tekst dzięki czcionce o wielkości 0px. Inni umieszczają niewidoczne znaki pomiędzy właściwymi literami wiadomości. Dzięki temu treść „hasło wygasło” lub „Office 365” pozytywnie przechodzi analizę filtrów. Jeszcze inni za to wykorzystują swoją wiedzę z zakresu HTML, CSS i Unicode do ukrywania wiadomości phishingowych w wyjątkowo sprytny sposób.

Jedna z nowych technik wykorzystuje „miękki łącznik” Unicode, znany również jako „łącznik sylaby”. Podczas składu służy do informowania modułu renderującego, gdzie bezpiecznie przerwać wiersz i wstawić widoczny łącznik. Miękki łącznik jest zwykle wyświetlany jako niewidoczny. W takiej sytuacji narzędzie bezpieczeństwa szukając frazy„zmień swoje hasło”, nie da żadnych wyników. To dlatego, że atakujący zapisali je w rzeczywistości w takiej postaci: „z-m-i-e-ń -s-w-o-j-e -h-a-s-ł-o-”. Skanery nie są konfigurowane do wyszukiwania tego typu treści, więc mogą nie zgłaszać żadnych ostrzeżeń.

Następny przykład. Atakujący wpisuje „Office 365” z użyciem tagu HTML <font>, aby sprawiało wrażenie że użytkownik ma do czynienia z logotypem. Ludzie często rejestrują tekst w wiadomościach phishingowych jako logo. Więc jest to kolejna taktyka, która się sprawdza.

Atakujący używali również ustawienia „display: none”, elementu CSS, który mówi przeglądarce, aby renderowała tekst jako niewidoczny. W jednej z kampanii atakujący wykorzystał tę sztuczkę, aby ukryć powtarzający się tekst „40008” między słowami frazy „haslodlauzytkownika[@] przyklad[.]com.” Tekst „40008” może być kolejną taktyką pozwalającą obejść dopasowywanie wzorców w narzędziach bezpieczeństwa Jeśli dla każdego e-maila jest generowana losowa liczba, istnieje mniejsze prawdopodobieństwo, że narzędzia skojarzą je z tą samą kampanią phishingową.

Przed specjalistami od bezpieczeństwa stoi wyzwanie. Obrona użytkowników przed techniką „miękkich łączników” może być trudna. Dlaczego? W interesie atakujących jest użycie kilku unikalnych znaków Unicode. Z drugiej strony, im więcej znaków Unicode organizacja doda do swojego narzędzia security, tym będzie wolniejsze. Będzie miało też to negatywny wpływ na samo skalowanie.

2. Exploit Autodesk 3ds Max – zuchwały atak na firmę architektoniczną słynącą z projektów luksusowych nieruchomości

Grupa hakerów do wynajęcia włamała się na komputery pozostającej anonimową firmy architektonicznej zaangażowanej w projekty luksusowych nieruchomości o wartości przekraczającej miliardy dolarów. Ofiara to uznana firma współpracująca z deweloperami w USA, Wielkiej Brytanii, Australii i Omanie. W swojej codziennej pracy wykorzystywała popularne oprogramowanie Autodesk 3ds Max.

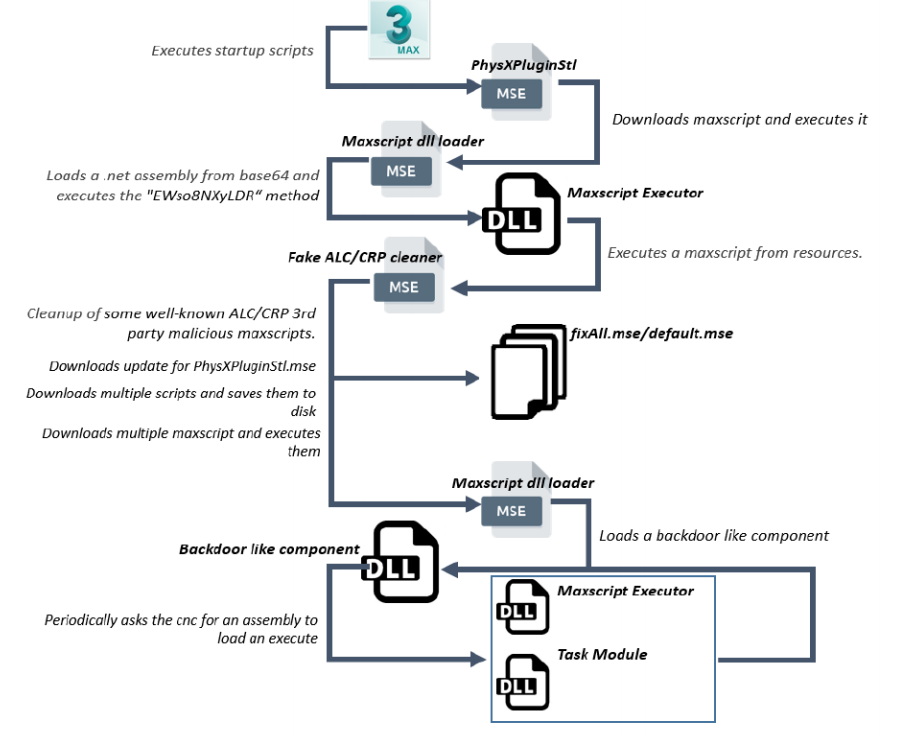

Na początku tego miesiąca firma Autodesk poinformowała swoich klientów o istnieniu exploita dla Autodesk 3ds Max, a dokładnie narzędzia skryptowego MAXScript. Chodziło o złośliwą wtyczkę noszącą nazwę „PhysXPluginMfx”. Po załadowaniu do Autodesk 3ds Max wtyczka jest w stanie infekować także inne pliki MAX, rozprzestrzeniając się w ten sposób na pozostałych użytkowników w firmowej sieci.

Sposób przeprowadzenia ataku wskazuje, że cyberprzestępcy dysponowali wcześniejszą wiedzę na temat systemów bezpieczeństwa firmy i używanych aplikacji. Hakerzy starannie zaplanowali atak, aby dogłębnie zinfiltrować firmę i wydobyć wszystkie interesujące ich dane niezauważalnie.

Złośliwe oprogramowanie użyte podczas tego ataku zebrało szczegółowe informacje o zaatakowanym hoście – nazwę komputera i użytkownika, wyciągnęło hasła i dane historyczne z przeglądarki Google Chrome. Kradło ono również pliki z określonymi rozszerzeniami.

Aby pozostać niewykrytym, hakerzy zastosowali interesujące rozwiązanie. Złośliwy plik binarny był „usypiany” w momencie uruchomienia Menedżera zadań lub Monitora wydajności. Natychmiast spadało więc użycie procesora, w efekcie czego program wyświetlał się znacznie niżej na liście procesów wymagających dużej mocy. Przestępcy zdecydowali się również kompresować tylko niektóre z plików. Dane, które w przypadku archiwizacji przyciągałyby niepotrzebną uwagę, zostały pominięte.

3. Po dekadzie Trojan Qbot pokazuje nowe, niebezpieczne sztuczki

Trojan Qbot (znany również jako Qakbot lub Pinkslipbot) nęka użytkowników i firmy od ponad dziesięciu lat. Jego autorzy wciąż wymyślają jednak nowe sztuczki, które czynią go jednym z najbardziej powszechnych i skutecznych zagrożeń. Szacuje się, że liczba jego ofiar sięga już 100 000. Szerzej o tym zagrożeniu pisaliśmy już rok temu.

Badacze ds. cyberbezpieczeństwa z Check Point opublikowali badania dotyczące nowego trendu. Użytkownicy Microsoft Outlook są podatni na moduł do zbierania i przechwytywania wątków e-mail na zainfekowanych urządzeniach – tak wynika z ich analizy.

Nowy wariant QBota jest dystrybuowany przez operatorów trojana Emotet. Specjaliści szacują, że jedna szczególnie duża kampania przeprowadzona w lipcu dotknęła około 5% organizacji na całym świecie.

Złośliwe oprogramowanie trafia na urządzenie za pośrednictwem dokumentów phishingowych zawierających URL do plików .ZIP, które obsługują VBS i wywołują złośliwy ładunek z jednego z sześciu zaszyfrowanych adresów URL.

Po zainfekowaniu komputera nowy „moduł do zbierania wiadomości e-mail” wyodrębnia wszystkie wątki e-mail z Outlooka i przesyła je na serwer C&C atakujących.

Następnie przestępcy wykorzystują przechwycone wątki do dalszej dystrybucji złośliwego oprogramowania. Dzięki temu czytelnicy maili nie podejrzewają zagrożenia i są bardziej skorzy do kliknięcia w zainfekowane załączniki. Śledzone tematy obejmują przypomnienia o płatności podatku, wiadomości rekrutacyjne oraz ostrzeżenia związane z COVID-19.

QBot jest w stanie śledzić aktywność użytkowników w sieci, kraść dane uwierzytelniające do kont bankowych, maili i inne cenne informacje. Jeden z modułów pobiera Mimikatz w celu zbierania haseł. Może również instalować złośliwe programy, w tym ransomware ProLock.

4. SunCrypt Ransomware dołącza do kartelu ransomware

W czerwcu pisaliśmy o tym, że operatorzy Maze utworzyli kartel ransomware w celu wymiany informacji i technik oraz wzajemnej pomocy w wyłudzaniu okupu od ofiar ataków. Na początku w jego skład wchodzili autorzy Maze, LockBit, a w wkrótce również RagnarLocker. W minionym tygodniu do grupy dołączyli operatorzy SunCrypt ransomware.

To zagrożenie istnieje od października 2019 r., ale nie było zbyt aktywne. Prawdopodobnie wkrótce ulegnie to zmianie, bo jak zdradzają autorzy SunCrypt po przystąpieniu do kartelu zyskali zdywersyfikowane kanały działania.

Jak działa i zarabia kartel? Jest to wciąż dość tajemnicze, ale udział w przychodach z udanej operacji musi być obiecujący, skoro coraz więcej przestępców chce mieć swój wkład w działanie grupy. Operatorzy SunCrypt zdradzają, że zostali zaproszeni do kartelu, ponieważ autorzy Maze nie są w stanie obsłużyć wszystkich potencjalnych możliwości ataku. Zamiast tego angażują zewnętrznych operatorów, dają im udział w swojej sieci w zamian za udział w przychodach.

Maze od miesięcy udostępnia witrynę umożliwiającą wyciek danych i przeprowadza ataki ze znanych publicznych adresów IP. Ich usługi są nadal dostępne, a organy ścigania jeszcze ich nie zablokowały.

Ransomware SunCrypt w pigułce. Zagrożenie to jest dystrybuowane jako plik DLL, który po uruchomieniu szyfruje pliki. Następnie dodaje szesnastkowy skrót na końcu każdej nazwy – nie wiadomo, co on reprezentuje.

W każdym folderze tworzy notę okupu o nazwie YOUR_FILES_ARE_ENCRYPTED.HTML, która zawiera informacje o tym, co stało się z plikami ofiary oraz łącze do strony płatności Tor. Zawiera również link do strony SunCrypt z skompromitowanymi danymi i ostrzeżenie o możliwości ich publikacji w momencie odmówienia zapłaty.

Odnośnik do Tora zawarty w żądaniu okupu jest zakodowany na stałe w pliku wykonywalnym ransomware. Oznacza to, że każda ofiara zaszyfrowana przez określony plik będzie miała ten sam link do strony płatności Tor.

Witryna nie ma zautomatyzowanych funkcji i zawiera ekran czatu, na którym ofiara może negocjować okup z przestępcami.

SunCrypt jest obecnie analizowany pod kątem słabych punktów. Na ten moment nie wiadomo, czy można za darmo odszyfrować dane.

Przypominamy, że najlepszą ochroną przed ransomware i jego skutkami jest inwestycja w sprawdzone rozwiązania antywirusowe i program do backupu danych.